当前位置:网站首页>DVWA学习笔记

DVWA学习笔记

2022-07-23 05:40:00 【qianpd】

DVWA-Brute Force

1.low

首先我的DVWA是装在虚拟机里的

mysql是5.0版本以上,然后把虚拟机和现实机连在同一网络里,通过浏览器访问http://10.0.0.5/DVWA/login.php就可以进入DVWA里了

输入username和password就可以进入靶场页面

我的浏览器因为用的是谷歌浏览器所以是直接翻译了的如果不翻译应该是全英文。

点击蛮力这一个漏洞首先用的难度是low

这个难度是没有任何保护措施也就是说可以无限次的去爆破来得出账户和密码,开启burp来完成我们的攻击,在用户密码处输入admin和123456点击登录可以看到被burp截断的数据包

可以看到有username=admin&password=123456把数据包发送到intruder这个模块

清除掉§这个符号,由于知道用户名是admin所以只用爆破密码就可以了在123456处加上§这个符号攻击模式用狙击手(Sniper)就可以了,点击有效载荷

在有效载荷处选择运行时文件可以自己定义字典

选择好字典后点击开始攻击就可以进行爆破了

可以看到password和其他的长不一样就可以确定password是正确的密码。

2.medium

在这个难度下我们的服务器只是延长了不正确密码的响应时间并没有对我们输入次数有限制,所以我们依然可以对密码进行爆破

依旧用burp进行抓包

然后发送到intruder这个模块然后和low难度一样的做法就行了。

3.high

在这个难度下加上了CSRF令牌像low难度下那样爆破已经不行了

但是它并未对输入次数有限制所以依然可以对密码进行爆破,用burp抓包

可以看到

将数据包发送到intruder模块

分别将password和user_token的后面加上§这个符号

攻击模式选择音叉(pitchfork)点击选项将线程数调成1

在Grep -Extract里点击add然后

输入上面图里内容点击获取回复得到

将value后的复制下来点击ok,将重定向改为总是

在有效载荷处将1的字典选好2选择递归搜索

将复制下来的value粘贴进初始载荷点击开始攻击就可以了。

边栏推荐

- systemctl-service服务添加环境变量及模板

- Vite X Figma 打造设计师专属的 i18n 插件

- 通用查询&分页代码

- Install pyGame using CMD

- View set and route

- Error handling of "listener not started or database service not registered" in Oracle database creation

- Rogue goto statements in C language

- [metric]使用Prometheus监控flink1.13org.apache.flink.metrics

- 【C语言】什么是函数?函数的分类和侧重(帮你快速分类和记忆函数)

- [untitled]

猜你喜欢

D2dengine edible tutorial (2) -- drawing images

PyGame realizes the airplane war game

C语言中的分支和循环语句归属

![[Hudi]hudi的编译及hudi&spark和hudi&flink的简单使用](/img/6f/e6f5ef79c232d9b27a8334cd8ddaa5.png)

[Hudi]hudi的编译及hudi&spark和hudi&flink的简单使用

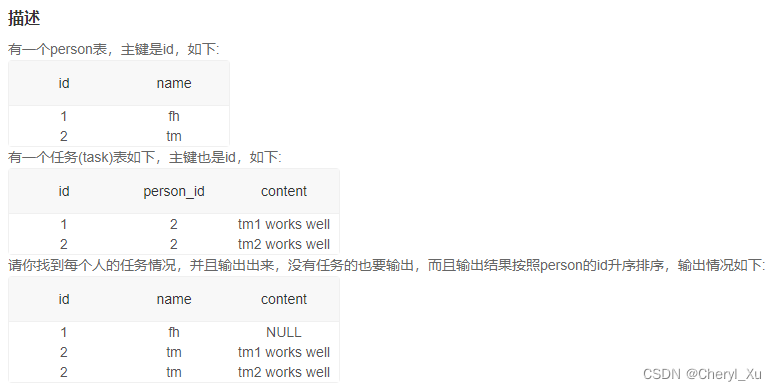

Niuke question brushing record -- MySQL

渗透测试基础

Clear the buffer with getchar (strongly recommended, C language is error prone, typical)

my_ Implementation of strcpy (classic, simple, practical, collection)

laravel api接口+令牌认证登录

Flex+js realizes that the height of the internal box follows the maximum height

随机推荐

my_strcpy的实现(经典,简单,实用,收藏)

The object in $attrs doesn't change, but it triggers watch listening?

Uscd pedestrian anomaly data set user guide | quick download

Basis of penetration test

Application of higher-order functions: handwritten promise source code (III)

Large factory interview machine learning algorithm (0): Feature Engineering | data preprocessing

IMG tag settings height and width are invalid

PyGame realizes the airplane war game

js的闭包的理解

Framework introduction Mvt

Niuke question brushing record -- MySQL

构造函数,原型链,instanceOf

MySQL之函数&视图&导入导出

高阶函数的应用:手写Promise源码(四)

Application of higher-order functions: handwritten promise source code (I)

Precautions for realizing "real-time data response" on the page

Transform: translate (-50%, -50%) border problem

MySQL索引&&执行计划

systemctl-service服务添加环境变量及模板

Use of views