当前位置:网站首页>看完這篇 教你玩轉滲透測試靶機Vulnhub——DriftingBlues-5

看完這篇 教你玩轉滲透測試靶機Vulnhub——DriftingBlues-5

2022-06-22 14:24:00 【落寞的魚丶】

Vulnhub靶機DriftingBlues-5滲透測試詳解

Vulnhub靶機介紹:

vulnhub是個提供各種漏洞平臺的綜合靶場,可供下載多種虛擬機進行下載,本地VM打開即可,像做遊戲一樣去完成滲透測試、提權、漏洞利用、代碼審計等等有趣的實戰。

這期更新一下Vulnhub DriftingBlues 系列 還是老樣子找到FLAG即可,可能比較偏向CTF點。

Vulnhub靶機下載:

官網地址:https://www.vulnhub.com/entry/driftingblues-5,662/

Vulnhub靶機漏洞詳解:

前言:這裏又是DriftingBlues-2的問題 需要自己配網卡

具體參考:https://blog.csdn.net/Aluxian_/article/details/125095660?spm=1001.2014.3001.5501

①:信息收集:

kali裏使用netdiscover發現主機

滲透機:kali IP :192.168.205.133 靶機IP :192.168.205.142

使用命令:

nmap -sS -A -T4 -n 192.168.205.142

發現開啟了80端口和22端口 先訪問80端口發現是CMS系統 是wordpress 使用dirb 掃一下後臺目錄:/wp-admin/user

②:暴力破解:

既然知道了後臺 現在需要 知道賬號密碼進行 登入 使用wpscan 這個工具進行枚舉(發現了一些用戶)

wpscan --url http://192.168.205.142 -e u

接著我們使用工具cewl 制作一個名為passwd.txt的字典。

cewl -m 3 -w passwd.txt http://192.168.205.142

wpscan --url http://192.168.205.142/ -e u --passwords passwd.txt

最後得到了賬號密碼為:gill /interchangeable

登入成功後發現有一張前端沒有的圖片 感覺比較可疑 把他下載看看

wget http://192.168.205.142/wp-content/uploads/2021/02/dblogo.png

這裏使用一個工具exiftool 最新kaili沒有得裝一個 這個工具用來對EXIF信息解析

apt-get Install exiftool

exiftool /root/桌面/dblogo.png

最後發現了隱藏得 ssh密碼:59583hello

③:ssh登入:

嘗試登入,發現登入成功!!! 獲得了第一個flag

ssh [email protected]192.168.205.142

④:KDBX文件密碼爆破:

還發現了一個 keyfile.kdbx 文件(第一次遇到這種文件)

什麼是DKBX文件?https://www.solvusoft.com/zh-cn/file-extensions/file-extension-kdbx/

python -m SimpleHTTPServer 80 #開啟臨時web服務 但是報錯了

那我們就換一種方法:使用scp 這個命令

scp [email protected]192.168.205.142:/home/gill/key* /root

將 keyfile.kdbx 內容轉為 john 支持的格式:keepass2john keyfile.kdbx > Keepasshash.txt

在使用john破解密碼:john --wordlist=/usr/share/wordlists/rockyou.txt Keepasshash.txt

最終破解到密碼為:porsiempre

⑤:定時提權:

發現了六個密碼分別為:

2real4surreal

buddyretard

closet313

exalted

fracturedocean

zakkwylde

嘗試使用這些密碼進去 但是並沒有發現可用的信息

靶機下載pspy64:https://github.com/DominicBreuker/pspy/releases/download/v1.2.0/pspy64

使用WinSCP把pspy64傳到靶機的/home/gill/中

chmod 777 pspy64 #給權限

./pspy64 #執行脚本

發現了根目錄下,每分鐘就執行一個key.sh的脚本文件

使用keyfile.kdbx文件中的名稱,新建文件fracturedocean然後建立正確的文件名 就會獲得一個新的文件rootcreds.txt

如果生成了cat一下發現了 root的賬號密碼!!!

⑥:獲取flag:

至此獲取到了所有得flag,滲透測試結束。

Vulnhub靶機滲透總結:

1.cewl 生成字典和wpscan 工具暴力破解的使用

2.Exiftool 這個工具用來對EXIF信息解析(第一次了解這個工具的使用和作用)

3..kdbx文件密碼破解(新知識點,第一次做花的時間比較多)

4.如果臨時開啟不了web服務 可以使用scp 這個命令(非常好用!!)

5.解密 keepass 數據庫獲取密碼(雖然沒啥用 但是也是第一次了解 新知識點)

6.定時提權 下載脚本pspy64 查看 創建key 文件提權

DriftingBlues系列的第五個靶機了後繼會繼續更新,創作不易 希望對大家有所幫助 喜歡的話麻煩大家給個一鍵三連 你的開心就是我最大的快樂!!

边栏推荐

猜你喜欢

史蒂芬·柯维写给年轻人的高效工作秘笈

融云:让银行轻松上“云”

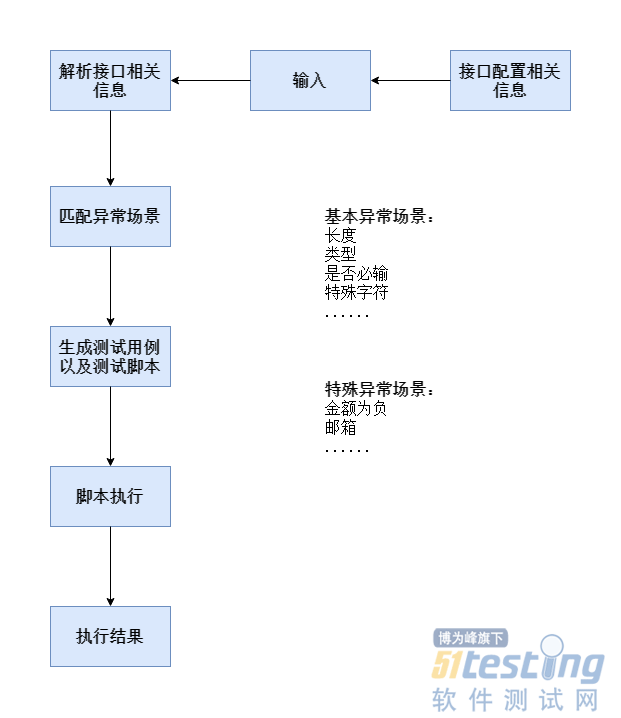

How to implement interface exception scenario testing? Exploration of test methods and implementation of test tools

Should programmers choose software talent outsourcing companies?

能让Jellyfin直接挂载阿里云盘的aliyundrive-fuse

hw在即,你还不会看危险报文?

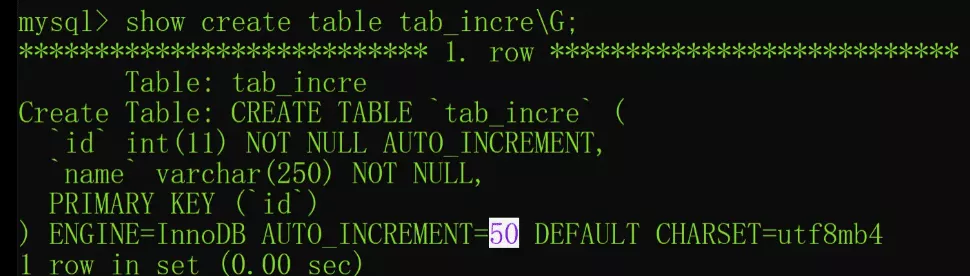

MySQL如何让一个表中可以有多个自增列

线下实体店结合VR全景,让虚拟购物更加真实

防火墙基础之策略部署

JS高级程序设计第 4 版:迭代器的学习

随机推荐

验证码是自动化的天敌?看看大神是怎么解决的

JS高级程序设计第 4 版:迭代器的学习

Interpretation of the thesis -- factorization meets the neighborhood: a multifaceted collaborative filtering model

Nine good programming habits for 10 years

Instanceinforeplicator class of Eureka (service registration auxiliary class)

Loot、USDT

Run sqoop1.4.5 to report warning: does not exist! HCatalog jobs will fail.

Z-Score和deltf/f有什么区别?

Query escape in Oracle expdp export

client-go gin的简单整合九-Create

位置编码(PE)是如何在Transformers中发挥作用的

Processing statement on price selection of several manufacturers

如何实现接口异常场景测试?测试方法探索与测试工具实现

Summary of patent blog writing

HW is around the corner. Can't you read the danger message?

JS advanced programming version 4: learning iterators

Technology practice | scene oriented audio and video call experience Optimization

30岁之前一定要明白的道理

unity和C#中怎么去比较2个日期大小

测试组的任务职责和测试的基本概念