当前位置:网站首页>Cobalt Strike 從入門到入獄(三)

Cobalt Strike 從入門到入獄(三)

2022-06-22 09:50:00 【Sword-heart】

1.對被控主機的操作

對著被控主機右鍵後:

Interact //打開beacon

Access

dump hashes //獲取hash

Elevate //提權

Golden Ticket //生成黃金票據注入當前會話

MAke token //憑證轉換

Run Mimikatz //運行 Mimikatz

Spawn As //用其他用戶生成Cobalt Strike的beacon

Explore

Browser Pivot //劫持目標瀏覽器進程

Desktop(VNC) //桌面交互

File Browser //文件瀏覽器

Net View //命令Net View

Port scan //端口掃描

Process list //進程列錶

Screenshot //截圖

Pivoting

SOCKS Server //代理服務

Listener //反向端口轉發

Deploy VPN //部署VPN

Spawn //新的通訊模式並生成會話

Session //會話管理,删除,心跳時間,退出,備注

2.dumphash

也可以直接通過在beacon控制臺中hashdump命令,此命令作用為派生一個任務注入LSASS 進程,dump當前系統中本地用戶的密碼哈希,與hashdump同等效果

3.Elevate 提權

這裏的提權利用了各種方式

3.1 svc-exe 提權

用於提昇權限,用法類似msf中getsystem命令

科普下getsystem命令提權原理

1.創建一個以system權限啟動的程序,這個程序的作用是連接指定的命名管道。

2.創建一個進程,並讓進程創建命名管道。

3.讓之前的以system權限啟動的程序啟動並連接這個命名管道。

4.利用ImpersonateNamedPipeClient()函數生成system權限的token。

5.利用system權限的token啟動cmd.exe。

右擊被控主機後,Elevate提權,選擇svc-exe後點擊launch運行

會在目標機生成一個基於服務自啟動的exe程序,可響應Service Control Manager 命令

提權成功後會通過system的權限回連指定的監聽器,並在cs服務端新生成一個會話

3.2 uac-token-duplication 提權

這種提權方式的原理是會產生一個具有提昇權限的臨時進程,然後注入一個有效載荷(playload stage)回連指定的監聽器,並在cs服務端新生成一個會話。這種攻擊利用 UAC漏洞,允許非提權進程使用從提權進程竊取的令牌啟動任意進程。該漏洞要求攻擊者删除分配給提權令牌的權限,您的新會話的能力將反映這些受限的權利。如果「始終通知」處於最高設置,此攻擊要求提權的進程已經運行在當前桌面會話中(作為同一用戶)。在2018年11月更新之前,該攻擊在Windows 7和Windows 10上有效。

runasadmin uac-token-duplication [命令] 是和上面描述的相同的攻擊,但是此變形是在一個提權

的上下文中運行你選擇的命令。

runasadmin uac-cmstplua [命令] 將嘗試繞過 UAC 並在一個提權的上下文中運行命令。此攻擊依賴於 COM 對象,該對象會自動從特定的進程(微軟簽名的,比特於 c:\windows\* 目錄下的)上下文中提

權。

3.3 ms14-058|ms15-015|ms16-016|ms16-032|ms16-032|ms16-315

這幾種方式都差不多,通過windows的本地提權漏洞來提權

3.4 juicypotato 多汁土豆提權

多汁土豆的實現原理和流程

1.加載COM並發送請求,在指定ip和端口比特置嘗試加載一個COM對象

2.回應步驟1的請求,並發起NTLM認證,由於權限不足,無法認證成功

3.針對本地端口同樣發起NTLM認證,權限為當前用戶

4.分別攔截兩個NTLM認證的數據包,替換數據,通過NTLM重放使得步驟1中的認證通過,獲得system權限的token

5.利用system權限的token創建新的進程,如果開啟SeImpersonate權限,調用CreateProcessWithToken,傳入System權限的Token,創建的進程為System權限,或者如果開啟SeAssignPrimaryToken權限,調用CreateProcessAsUser,傳入System權限的Token,創建的進程為System權限。

3.5 compmgmt 提權

通過windows的compmgmt計算機管理去提權,具體如何實現沒了解過,網上關於這塊的資料太少了

3.6 rottenpotato 爛土豆提權

所謂的爛土豆提權,就是俗稱的MS16-075,可以將Windows工作站上的特權從最低級別提昇到“ NT AUTHORITY \ SYSTEM” – Windows計算機上可用的最高特權級別。(從Windows服務帳戶到系統的本地權限昇級)

原理和流程

1.欺騙 “NT AUTHORITY\SYSTEM”賬戶通過NTLM認證到我們控制的TCP終端。

2.對這個認證過程使用中間人攻擊(NTLM重放),為“NT AUTHORITY\SYSTEM”賬戶本地協商一個安全令牌。這個過程是通過一系列的Windows API調用實現的。

3.模仿這個令牌。只有具有“模仿安全令牌權限”的賬戶才能去模仿別人的令牌。一般大多數的服務型賬戶(IIS、MSSQL等)有這個權限,大多數用戶級的賬戶沒有這個權限。

3.7 uac-eventvwr

通過注册錶,利用eventvwr.exe 會自動加載我們的exp,這時的eventvwr.exe為高權限,達到提權效果

3.8 uac-dll

利用UAC漏洞,把我們的exp生成的dll複制到特定比特置來達到提權效果,可繞過UAC

3.9 uac-wscript

這是一個empire中的繞過UAC模塊,通過利用wscript.exe 去執行payload,以管理員權限去運行payload,只限於win7上使用

4.Run Mimikatz

logonpasswords 命令會使用 mimikatz 來恢複登錄過當前系統的用戶的明文密碼和哈希。

logonpasswords 命令等同於選項中的 [beacon] → Access → Run Mimikatz 。

使用這些命令dump下來的憑據會被 Cobalt Strike 收集並存儲在憑據數據模型中。通過 View →

Credentials 來在當前團隊服務器拉取查看憑據。

5.生成黃金票據

通過填入mimikatz得到的數據生成黃金票據注入會話

6.制作令牌

在當前的beacon上進行身份偽造

填入對應的用戶,密碼,domain,制作token

7.One-liner

PowerShell one liner功能的會話。在beacon中承載一個運行有效負載的powershell脚本

powershell one-liner通常用於管理文件系統

選擇監聽器,隨後會生成一段powershell命令,放到目標靶機上去運行,得到會話

在cobaltstrike通過beacon去運行powershell命令

在cobaltstrike通過beacon去運行powershell命令

8.spawn As

用於獲取beacon後獲取一個新的beacon,防止權限丟失,還可以和msf,empire等工具結合使用

边栏推荐

- The ruby code in logstash converts the @timestamp timestamp format

- Mapping Multi - export Server on ENSP

- 6-35 constructing an ordered linked list

- SQL编程task04作业-集合运算

- Should the theme of the IDE be bright or dark? Here comes the ultimate answer!

- 信息系统项目典型生命周期模型

- Summary and future prospect of transfer learning | community essay solicitation

- day367:有效的完全平方数

- 钟珊珊:被爆锤后的工程师会起飞|OneFlow U

- char[],char *,string之间转换

猜你喜欢

FileZilla server prompts 550 could not open file for reading when downloading files (illustration)

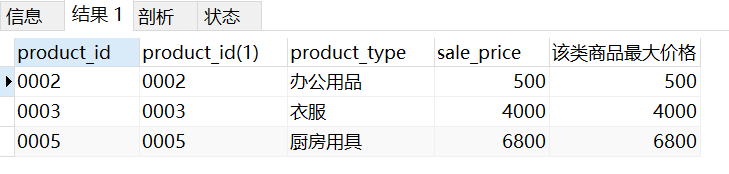

SQL编程task04作业-集合运算

Tiktok practice ~ one click registration and login process of mobile phone number (verification code)

Langchao state-owned assets cloud: state-owned assets as a guide to help state-owned enterprises use data to enrich their wisdom in the cloud

钟珊珊:被爆锤后的工程师会起飞|OneFlow U

M2 芯片解析:似乎是一个增强版的 A15?

秋招秘籍C

在ensp上做多出口服務器映射

Win+sublime Text3 + go 1.9.2 environment setup diagram

在ensp上做多出口服务器映射

随机推荐

APM 飞行模式切换--源码详解

SQL编程task04作业-集合运算

一个老开源人的自述-如何干好开源这件事

Zabbix5系列-使用温湿度传感器监控机房温湿度 (二十)

Audio and video 2022 beauty function introduction teach you to play video beauty

在ensp上做防火墙的双机热备

[hdu] P6964 I love counting

M2 芯片解析:似乎是一个增强版的 A15?

在ensp上做多出口服务器映射

AttributeError: module ‘skimage.draw‘ has no attribute ‘circle‘

day260:只出现一次的数字 III

PAT甲级 - 1014 Waiting in Line (银行排队问题 | queue+模拟)

一口气读懂 IT发展史

C语言编写一个双向链表

Learning serialization and deserialization from unserialize3

How to transfer the values in the database to JSP pages through servlets and display them in El expressions?

拉开安全距离:国际空间站采取了主动避让太空垃圾碎片的措施

Detr: end to end object detection with transformers (from Li Mu and Zhu)

Open a safe distance: the international space station has taken measures to actively avoid space debris

扎克伯格最新VR原型机来了,要让人混淆虚拟与现实的那种