当前位置:网站首页>Stockage des données en mémoire

Stockage des données en mémoire

2022-06-25 13:13:00 【Lin JT】

Stockage des données en mémoire contenu connexe

Nous le savons déjà.,cIl existe plusieurs types de variables dans la langue,Respectivement::>

char //Type de caractère

short //Forme courte

int //Taille

long //Forme longue

long long //Une forme plus longue

float //Nombre de points flottants de précision unique

double //Nombre de points flottants de double précision

Cet article décrit le stockage de données entières en mémoire.

Tout d'abord, il s'agit de regrouper les types entiers en une seule classe,Notez que,char Les types se résument également aux types entiers,Parce que le type de caractère est en mémoire avecasciiLa valeur du Code est stockée.

C'est - à - dire qu'il y a ces membres dans la famille entière:>

Nous savons que,Lors de la création d'une variable,Cela crée un espace dans la mémoire en conséquence,Alors comment les données de cette variable sont stockées en mémoire?,Nous devons d'abord comprendre ce qui suit:>

Un..Complément d'inversion original

1.Code source:

Le BIT binaire écrit directement à partir de ces données est le complément de ce nombre,Prends une châtaigne.:

Nous passons-1Écrivez directement que la séquence binaire est le code original du nombre,Notez que,Le BIT le plus élevé de cette séquence binaire est le symbole,Le nombre négatif est1,Nombre positif0

2.Code inverse:

Le Code inverse est basé sur le code original,Le BIT du symbole reste inchangé,Les autres bits sont inversés,Ou l'exemple ci - dessus,Voyons voir.-1Le contre - Code de:>

![**[Impossible de transférer l'image de la chaîne externe,Il peut y avoir un mécanisme antivol à la station source,Il est recommandé de sauvegarder l'image et de la télécharger directement(img-rHAuNVSj-1637644746297)(C:\Users\MSI-NB\AppData\Roaming\Typora\typora-user-images\image-20211122232506362.png)]**](/img/e3/3104dbe088e3e02cbdc8c6668ae819.png)

3.Complément:

Le complément est basé sur le code original+1C'est tout.:

C'est tout ce que nous connaissons1Séquence binaire

Donc,,La règle de calcul du complément inverse initial est:

Le complément veut être converti en code original, c'est - à - dire le processus inverse ci - dessus,C'est - à - dire le complément-1Obtenez le Code inverse,Puis les bits du symbole de décodage restent inchangés,Les autres bits peuvent être inversés en appuyant sur le BIT.

La discussion ci - dessus est basée sur le cas où les données sont négatives,En fait,,Si les données sont positives,Le complément original et le complément inverse sont les mêmes,Prends une châtaigne.

Le complément du code original et du Code inverse est la séquence binaire.

Et tout ce qui est stocké en mémoire est un complément.On peut calculer avec le code original-1+1,Vous verrez que le résultat est égal à-2,Le bon sens nous dit que c'est impossible:

2..Stockage côté taille

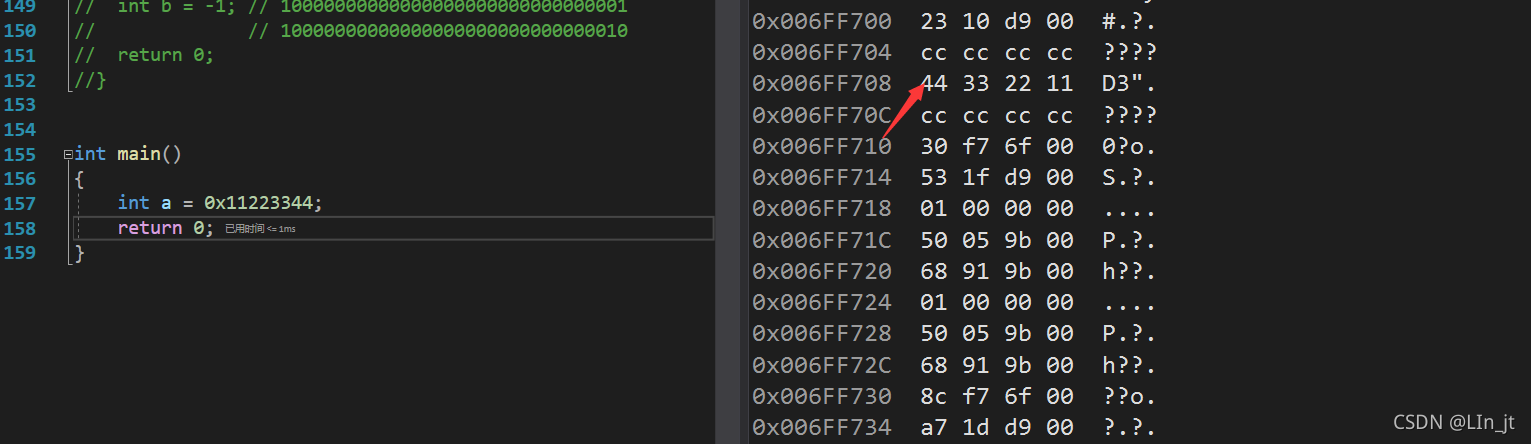

Regardons d'abord comment une variable est stockée en mémoire:

Nous avons découvert,Cette variable est stockée à l'envers en mémoire,C'est - à - dire:44332211Pour stocker,En fait,,Il y a deux cas où les variables sont stockées en mémoire:

Nous savons que,44- Oui.aOrdre des octets inférieurs de,Si l'ordre des octets inférieurs est stocké à une adresse élevée,L'ordre des octets supérieurs est placé à l'adresse inférieure,Appelé stockage à grande échelle.

Et ce qui suit

Appelé stockage à petite extrémité,Stocker le contenu de l'ordre des octets bas à l'adresse basse,Le contenu de l'ordre des octets de haut niveau est stocké à l'adresse de haut niveau.

Maintenant, nous donnons le concept de grande extrémité et petite extrémité:

Stockage à grande échelle:Le stockage du contenu de l'ordre des octets inférieurs des données à une adresse élevée,Le contenu de l'ordre des octets supérieurs est stocké à l'adresse inférieure.

Stockage à petite échelle:Le stockage du contenu de l'ordre des octets de bas niveau des données à une adresse de bas niveau,Le contenu de l'ordre des octets de haut niveau est stocké à l'adresse de haut niveau.

Maintenant, nous concevons un programme pour jugervsStockage grand ou petit dans l'environnement,Il suffit de regarder le contenu du premier octet d'une donnée,C'est - à - dire:

Donc,,Il suffit d'accéder au contenu du premier octet,Alors nous avons besoin d'uncharVariable pointeur de type.

Nous avons conçu la procédure suivante::>

Le résultat est:>

Donc,,vsLes données entières sous le compilateur sont stockées sous forme de petits terminaux.

边栏推荐

- WIN10环境下配置pytorch

- 《MongoDB入门教程》第01篇 MongoDB简介

- MySQL 学习笔记

- KDD 2022 | GraphMAE:自监督掩码图自编码器

- [转]以终为始,详细分析高考志愿该怎么填

- Module 5 (microblog comments)

- Heavyweight live | bizdevops: the way to break the technology situation under the tide of digital transformation

- 数据在内存中的存储相关内容

- Serevlt初识

- Oracle backup or restore database (expdp, impdp)

猜你喜欢

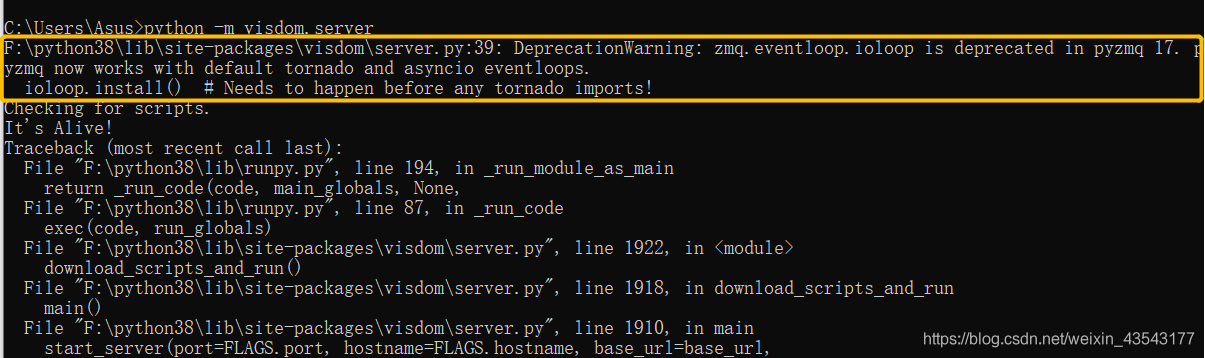

又是被Visdom搞崩溃的一夜

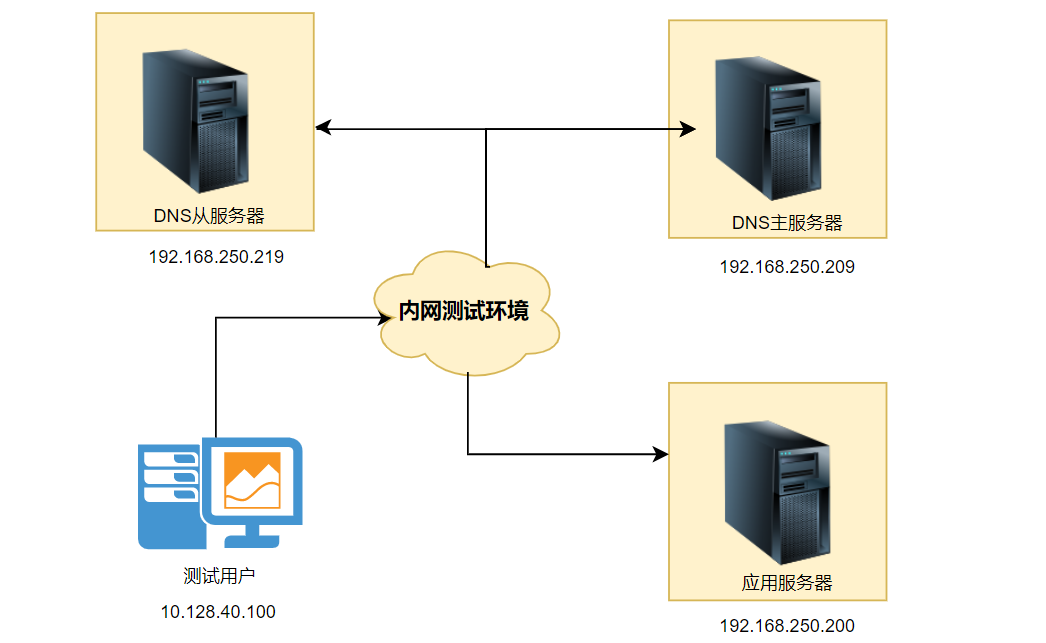

Fedora 35 deploys DNS master-slave and separation resolution -- the way to build a dream

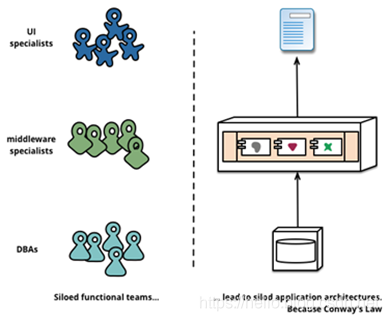

Conway's law can not be flexibly applied as an architect?

模块五(微博评论)

剑指 Offer 第 1 天栈与队列(简单)

Sword finger offer day 2 linked list (simple)

![[machine learning] parameter learning and gradient descent](/img/28/bb0a66b5f0702c995ca9cd7546b678.jpg)

[machine learning] parameter learning and gradient descent

Sword finger offer II 029 Sorted circular linked list

Analyse de l'optimisation de la réécriture des requêtes lazyagg de l'entrepôt

Maui's learning path (II) -- setting

随机推荐

字符串各操作函数与内存函数详解

torch. Tensor splicing and list (tensors)

汇编标志位相关知识点(连)

Oracle backup or restore database (expdp, impdp)

C # switch between Chinese and English input methods

Summary of leetcode linked list problem solving skills

Optimization of lazyagg query rewriting in parsing data warehouse

An article clearly explains MySQL's clustering / Federation / coverage index, back to table, and index push down

Uncover gaussdb (for redis): comprehensive comparison of CODIS

利用cmd(命令提示符)安装mysql&&配置环境

JVM参数解释

Seven competencies required by architects

First acquaintance with CANopen

515. Find Largest Value in Each Tree Row

golang键盘输入语句scanln scanf代码示例

Heavyweight live | bizdevops: the way to break the technology situation under the tide of digital transformation

量化交易之回测篇 - 期货CTA策略实例(TQZFutureRenkoScalpingStrategy)

KDD 2022 | GraphMAE:自监督掩码图自编码器

Geospatial search: implementation principle of KD tree

剑指Offer 第 2 天链表(简单)